Взлом wifi! как узнать пароль от вайфая

Содержание:

- Способ для телефона – WIBR

- Как установить Hashcatch в Kali Linux

- Фишинг через Wi-Fi

- Как найти открытые порты?

- 5 способов взлома WiFi сети

- Как осуществить взлом пароля через WPS?

- Восемь цифр и ты в сети, в обход пароля на вай-фай!

- Взлом WPS по наиболее вероятным пинам

- Что это такое?

- Ищем чужих

- Есть программа для взлома вайфая на Android без ПК!

- Третий способ. Использование страницы с настройками роутера

- Способ для компьютера – BackTrack 5 Live CD

- Как обойти фильтры?

- Проблема мирового экономического кризиса

- KRACK — комплекс уязвимостей

- Программы для быстрого взлома Wi-Fi

Способ для телефона – WIBR

Как вы поняли, утилита из BackTrack 5 Live CD подбирает пароль тупым брутфорсом, то есть перебором всех возможных вариантов.

Поэтому она и работает настолько долго. Программа WIBR для мобильных устройств действует по тому же принципу.

В большинстве случаев она будет работать быстрее, чем BackTrack 5 потому что сейчас смартфоны мощнее большинства компьютеров.

У них больше оперативной памяти. Все упирается именно в это.

Бывают случаи, когда лучше все-таки воспользоваться компьютером. В общем, смотрите по объему ОЗУ.

А чтобы воспользоваться WIBR, сделайте вот что:

- После этого нажмите кнопку «Добавить сеть» в главном меню. Выберете ее из списка доступных подключений.

Рис. 4. Кнопка добавления сети в WIBR

Рис. 5. Процесс подбора в WIBR

Рис. 6. Результат процесса WIBR

В общем, чтобы воспользоваться WIBR, вам необходимо просто установить программу, выбрать точку доступа и ждать.

Вполне возможно, на весь процесс тоже понадобится 10 часов или больше. Нельзя исключать такой вариант.

Поэтому WIBR, как и другими программами, лучше пользоваться на мощных смартфонах и планшетах. Такие есть у Xiaomi и других китайских фирм.

Некоторые гики даже решают купить отдельный мощный телефон на AliExpress по невысокой цене, чтобы ломать пароли или выполнять другие «тяжелые» задачи.

Но это, разумеется, необязательно.

Переходим к следующему способу.

Как установить Hashcatch в Kali Linux

Установка зависимостей:

sudo apt install hcxtools jq

Создание необходимых папок и файлов для программы:

sudo mkdir -p /usr/share/hashcatch/handshakes/ /etc/hashcatch/ sudo touch /usr/share/hashcatch/db

Скачивание скрипта:

git clone https://github.com/staz0t/hashcatch cd hashcatch/

Теперь нужно сгенерировать конфигурационный файл, для этого запустите команду:

sudo ./hashcatch --setup

Скрипт спросит у вас имя беспроводного интерфейса, если вы его не помните, то используйте команду:

iw dev

В дальнейшем если понадобиться выбрать другой беспроводной интерфейс для использования, то вновь запустите команду:

sudo ./hashcatch --setup

Либо просто откройте любым текстовым редактором файл /etc/hashcatch/hashcatch.conf и впишите нужное имя.

Кстати, при работе программа сохраняет захваченный рукопожатия в папку /usr/share/hashcatch/handshakes/, а информацию о ТД, для которых удалось поймать handshake, записывает в файл /usr/share/hashcatch/db. Эти значения прописаны в исходном коде программы:

При желании вы можете отредактировать их под более удобные расположения:

gedit hashcatch

Для этого замените значения этих переменных:

f_config="/etc/hashcatch/hashcatch.conf" f_db="/usr/share/hashcatch/db" d_handshakes="/usr/share/hashcatch/handshakes/"

Если у вас только один Wi-Fi интерфейс, то рекомендуется закрыть программы, которые могут оказывать на него влияние:

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Если интерфейс в состоянии down, переводим его в up (замените wlan0 на ваш интерфейс)

sudo ip link set wlan0 up

Фишинг через Wi-Fi

Если взломать WiFi программами не удаётся, используют человеческий фактор, обманом заставляя пользователя выдать пароль к точке доступа.

Фишинг атаки чаще проводят через электронную почту, но мало кто станет писать свой пароль для вайфая в письме. Чтобы сбить соседа с толку, проще заставить подключиться его к другой точке доступа. Это делается с помощью утилиты WiFiPhisher, написанной на питоне.Процесс взлома происходит по следующему алгоритму:

- Утилита подготавливает компьютер злоумышленника: настраивает сервера HTTP и HTTPS, выполняет поиск беспроводных интерфейсов wlan0 и wlan1. Начинает отслеживать один из найденных интерфейсов и получает дополнительные IP посредством DHCP-служб.

Подготовка компьютера злоумышленника.

В консоли выводится список доступных для атаки точек доступа.

Список найденных точек доступа.

Утилита клонирует название выбранной точки и пытается вывести из строя действующую оригинальную сеть.

У жертвы падает интернет и она подключается к клонированной точке доступа.

Клюёт!

Во время подключения злоумышленнику в консоль приходит информация о новом подключении.

Жертва пытается открыть любой сайт, но вместо этого показывается фишинговая страница. Например, вместо google.ru отобразится ошибка подключения с просьбой повторно ввести пароль. Страница может быть очень похожа на стандартную страницу провайдера или интерфейс роутера.

Подмена страницы. В консоли злоумышленника отображается факт открытия страницы.

Если жертва ничего не заподозрит и введёт пароль, интернет заработает, а злоумышленник получит пароль в своей консоли.

Перенаправление на другую страницу после ввода пароля. Пароль к WiFi соседа.

Способ защиты: тщательно проверяйте страницы перед вводом пароля, даже если вы посещаете авторитетный сайт.

Как найти открытые порты?

Один из сервисов тестирования на проникновение предлагает американский поставщик IT-услуг Gibson Research Corporation. Для запуска проверки зайдите на сайт GRC, из меню «Services» выберите пункт «ShieldsUP», а затем нажмите на «Proceed».

Поиск багов: нажатием на «ShieldsUP» вы проверите свою сеть на наличие открытых портов

Поиск багов: нажатием на «ShieldsUP» вы проверите свою сеть на наличие открытых портов

По завершению теста вы увидите в окне все открытые порты вашей сети. Чтобы выяснить, какие именно устройства за ними скрываются, забейте в Google номер порта. Как правило, эти результаты уже могут указать на виновника. Для ограничения зоны поиска добавьте к номеру порта название вашего умного оборудования.

После вычисления соответствующего устройства вы можете ограничить ему выход в Интернет. Пользователям роутеров Keenetic для этой цели, к примеру, доступны сегменты (см. выше «Сегментирование сетей») или список разрешенных устройств. Кроме того, проверьте на сайтах CERT, не входит ли это устройство в список

5 способов взлома WiFi сети

Взломать WiFi можно различными способами, начиная с перехвата паролей используя handshake, заканчивая прямым получением пароля использую социальную инженерию.

1. Использование инструментов для взлома вай фай сети

Существует не малое количество инструментов, скриптов, которые помогают хакерам и тестировщикам уязвимостей находить различные методы получения пароля и применять их успешно на практике. Мы уже не раз писали про такие инструменты, давайте их вспомним:

- Infernal Wireless.

- Aircrack-ng.

- Список инструментов для Android.

Этот список — только то, о чем мы писали на данный момент и он никак не ограничивается, так как каждый день происходят новые атаки и попытки взлома, в следствии которых обнаруживаются новые уязвимости беспроводных сетей.

2. Aircrack-ng – один из лучших инструментов для взлома WiFi

Хочется выделить инструмент Aircrack-ng, так как он является одним из самых мощных и доступных инструментов для взлома WiFi. Он уже предустановлен на операционной системе Kali Linux, но так как он использует метод перебора паролей(brute force), необходимо иметь wordlist популярных комбинаций паролей или тех, что уже использовались и были выявлены ранее. Такой список вы сможете найти в статье про aircrack, там мы оставили ссылку.

3. Infernal Wireless

Infernal Wireless в свою очередь использует другие методы и имеет в своем составе GUI, в то время как aircrack-ng работает полностью при помощи терминала. Данный инструмент обладает следующим функционалом, а об его применении вы сможете почитать более подробно уже в самой статье.

- gui; оценка безопасности беспроводной сети

- suit Impelemented;

- взлом WPA2;

- взлом WEP;

- взлом предприятия WPA2;

- беспроводная социальная инженерия;

- полоса SSL;

- генерация отчетов

- отчет PDF HTML-отчет.

Не стоит забывать о том, что данный инструмент написан на Python и прекрасно работает на всех операционных системах, если установлены все необходимые зависимости. И да, метод взлома беспроводных сетей с помощью перебора паролей тут также присутствует.

4. Приложения для операционной системы Android с Root доступом

Список лучших приложений для взлома, а также других полезных приложений опубликован на нашем сайте, ссылка в начале статьи. Здесь хочется отметить, что большинство приложений требуют root доступ, из-за чего не каждый может себе позволить их использовать, так как боится или просто не хочет получать root права на Android. Однако, если вы все таки решились, но пока что не знаете, как это сделать, можете почитать статью о том, как получить root права на Android без риска остаться с керпичем на руках.

Из всех существующих приложений, я бы выделил следующие, так как они максимально подходят для взлома WiFi:

AndroDummper.

AndroDumpper – это приложение, позволяющее проверить уязвимость собственной точки доступа по WPS-протоколу. Здесь для получения пароля WiFi сети необходимо, чтобы была включена возможность подключения через WPS.

WPS Connect.

Данное приложение максимально похоже на предыдущее, однако они оба могут сработать или не сработать в разных ситуациях. Также WPS Connect можно использовать без root прав для взлома WiFi точки доступа, однако методов подбора WPS ключа будет значительно меньше.

Termux.

Хоть Termux и не может напрямую, без лишних знаний, ничего дать сам по себе — он является лучшим эмулятором терминала на сегодняшний день. А если у нас есть root доступ и терминал, все методы взлома вай фай сети мы можем без проблем использовать.

5. Использование социальной инженерии для взлома WiFi сетей

В момент, когда вы подумаете о взломе вай фай важно понимать уровень безопасности каждой отдельной сети. Здесь на помощь приходит социальная инженерия, которой должен обладать каждый уважающий себя специалист, начинающий и уже с опытом хакер

Методы выбора точки вай фай с помощью социальной инженерии есть на сайте, также как и информация по социальной инженерии в общем.

В данном случае лучше всего подойдет метод получения доверия от сторонних лиц, таким образом можно получить пароль без использования инструментов для взлома. Особенно понравится данный метод людям, которые ещё не изучали технических аспектов, но имеют хорошие навыки в общении.

Как осуществить взлом пароля через WPS?

Существует надежный протокол WPA2, который надо придумывать и настраивать. Раньше производители делали различные кнопки на девайсах для быстрой настройки. Все это в конце концов вылилось в систему WPS, перед которой стояла задача настроить защищенное соединение.

Для этого достаточно ввести пин, который написан на роутере. Чтобы упростить задачу, пароль сделали очень коротким, состоящим только из цифр, что уменьшило взломостойкость. Поскольку мы имеем всего 10 цифр и 8 символов для пароля, следовательно, получается 100 миллионов возможных комбинаций. То есть, на первый взгляд, защита надежная.

Но на деле получается по-другому. Так как восьмая цифра контрольная, ее можно вычислить без особого труда, что значительно снижает количество комбинаций, до 10 миллионов. Дальше – еще интереснее. Цифры разделены на два блока, каждый из которых проверяется отдельно.

То есть нужно будет перебрать первые четыре цифры и убедиться, что они верны, а затем оставшиеся три и вычислить оставшуюся восьмую. Фактически придется просматривать всего 11 000 комбинаций, а не миллионы, как было предусмотрено.

Теперь о роутерах. По МАК-адресу сразу можно понять, какой производитель их выпускал. Каждый производитель для каждого диапазона таких адресов ставит одинаковые первые 4 цифры.

Читайте еще >>> Какой тип шифрования выбрать для wifi роутера?

Роутер отвечает на запрос по WPS раз в 1-3 секунды, что дает возможность перебрать возможные варианты в течение 9-10 часов. Чтобы их просмотреть, достаточно не выключать компьютер ночью. Получаем пароль и подключаемся к вай фай.

Если хотите обезопасить свой wi-fi, отключайте WPS.

Чтобы определить пароль через пин-код роутера, достаточно ноутбука, флешки на 2Г и специальных программ. Перебирать PIN поможет Reaver, мониторить сети Aircrack-ng.

Теперь рассмотрим как произвести взлом на Кали.

- При запуске Kаli Linux выбирайте режим Live и ждите, когда появится рабочий стол.

- После этого запустите терминал и наберите iwconfig

- Когда отобразятся все сетевые интерфейсы, выберите wlan0. (порой используется другое название).

- Наберите airmon-ng start wlan0, после чего появится интерфейс mon0.

- Далее следует команда airodump-ng mon0. После ее ввода будут видны все окружающие сети.

- Наберите wash -i mon0 –C, что даст возможность увидеть те сети, где WPS включены.

- Выберите сеть и впишите BSSID вместо МАК.

- Введите последнюю команду reaver -i mon0 -b MAK -a -vv.

Процесс запущен. Сколько времени понадобиться для перебора зависит от того как быстро будут найдены первые 4 цифры.

Если вы бываете в гостях у соседа, просто посмотрите его WPS, тогда доступ к сети сможете получить сразу.

Восемь цифр и ты в сети, в обход пароля на вай-фай!

Причём на самом роутере даже нажимать ничего не надо. Такой подставы от роутеров Asus я не ожидал. Я знал, что надо хорошо паролить админ-панель маршрутизатора и делать сложный пароль на wifi, но то, что можно спокойно подключиться к вайфаю через WPS в обход пароля стало для меня откровением. Вторым откровением стало то, что проделать это можно с самого обычного Android-смартфона, не обладая никакими специальными хакерскими талантами.

Справедливости ради, это не взлом. Это эксплуатация разгильдяйства фирмы-производителя маршрутизатора и самого владельца роутера. Если wps отключен, то войти не получится. Если wps-пин отличается от заводского, то войти тоже не получится.

Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

То есть нет смысла целенаправленно взламывать конкретную точку через WPS, если он включён, но код изменён на неизвестный

А получить хоть чей-нибудь (неважно, чей) интернет нахаляву злоумышленнику вполне удастся. Но не всегда и не везде

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Другие подробности смотрите в статье «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Что это такое?

Данное ПО представляет собой обычное приложение, устанавливаемое на смартфон на платформе Android. Оно позволяет получить пароль и идентификатор SSID от любой доступной сети WiFi методом BruteForce, т.е. подбором комбинаций паролей. Такая функция доступна, если роутер имеет механизм WPS (Wi-Fi Protected System). Вы задаете количество символов (глубину поиска) или используйте словарь, откуда программа берет возможные варианты. Обычно взлом вайфая на Андроид занимает несколько минут, но иногда на это требуется почти весь день – время определяется длиной и сложностью пароля. Заковыристые комбинации иногда не поддаются взлому.

Ищем чужих

В интерфейсе настроек маршрутизатора кликните в нижнем меню на значке «Домашняя сеть» и перейдите в верхних закладках в раздел «Устройства». Перед вами откроется список зарегистрированных в домашней сети, если вы его ранее вводили. Если не вводили, то просто увидите все подключенные в данный момент к Wi-Fi устройства. Среди них не сложно идентифицировать свои смартфоны, планшеты и ноутбуки, если они в данный момент работают с сетью. Если нашли чужака, то это означает, что вашу сеть взломали и надо принимать меры.

Проще всего просто поменять пароль на более надежный. Точнее, это нужно сделать в любом случае, но можно и не ограничиваться такими элементными решениями, а, например, разрешить подключения к сети только для собственных устройств.

Есть программа для взлома вайфая на Android без ПК!

Итак, всем привет! А вы знаете как взломать пароль от вайфая? Нет, тогда читайте эту статью и поймёте, что подобрать пароль к wi-fi можно на смартфоне Андроид (или планшете) совершенно бесплатно и без наличия root прав и тем более — без компьютера! Об этом и поговорим на сайте undelete-file.ru!

Кому пригодится программа для взлома паролей wi-fi?

Честно говоря — практически всем, кто не хочет на халяву посидеть в сети интернет? Если закончился трафик на симкарте, а доступ к интернету срочно необходим… Благо, сейчас есть множество бесплатных вайфай-точек, но скорость «тырнета» у них — не «ахти», да и установлены они в основном в общедоступных, многолюдных местах.

А что делать жителям в многоэтажках, высотках…? Правильно — искать способы халявного интернета, чего уж греха таить. 😜

Поэтому ребята, вы нашли то, что нужно — халявный вайфай, который можно легко взломать даже с андроида!

Каким образом происходит взлом сети wi-fi?

На самом деле всё очень просто — нужно установить специальное приложение для взлома wi-fi на андроид-смартфон, включить wi-fi, просканировать сети и подключиться к сети с «зелёным цветом», но об этом читайте ниже в инструкции.

Не сложно? Тогда поехали дальше и читайте подробную инструкцию…

Проверенная программа для взлома wi fi на Android

Пока что единственное, рабочее приложение на андроид, которое мне удалось найти это — WPS Connect, радует, что эта программа бесплатная, поэтому взлом wi-fi на андроид также будет — бесплатным! Скачать приложение можете из GooglePlay:

Скачали, тогда смотрите дальше как с ней правильно работать…

Инструкция как гарантированно выполнить взлом wi-fi

После загрузки, устанавливайте на телефон (планшет) и запускайте приложение WPS Connect. Итак, поехали:

- После первого запуска, на андроид 6.0 и выше появится предупреждение об этом:

- Затем всплывут запросы к разрешениям, — предоставляете, по другому- никак, хотя и ничего в этом страшного нет…

- После этого нужно включить wi-fi и выполнить сканирование сетей:

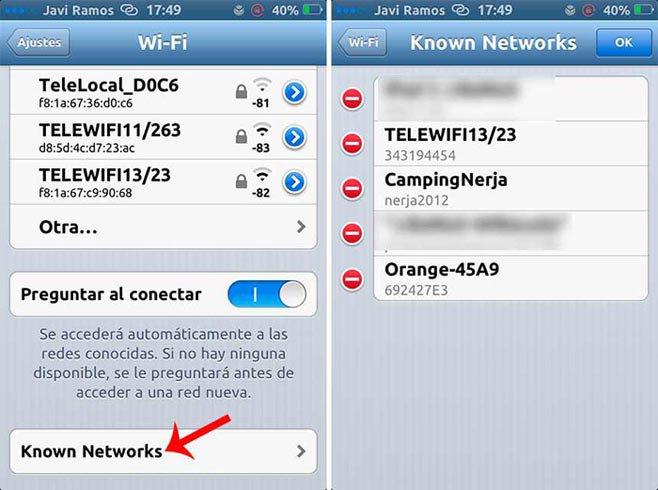

- Появятся все сети вайфая, которые ловит смарт или планшет. Я специально «замылил» mac адреса сетей:

- Далее, как видите, все сети wifi зелёного цвета, а одна (ASUS) — красного, значит к этой сети через WPS не получится бесплатно подключиться, поэтому выбираем любую вайфай-точку, но с самым лучшим сигналом (где больше «палочек») к примеру « Keenetic-1107 «:

- Откроется окно, в котором будет несколько вариантов, лично я — выбрал самый верхний (1 на скрине), а затем нажал на кнопку « Try » (2 на скриншоте):

- Как увидели на скриншоте — у меня ещё работает мобильный интернет, программа анализирует и взламывает пароль:

- Через несколько секунд всплывёт поздравительное окно, готово, взлом wi-fi выполнен, телефон подключен к сети! Вот смотрите на значок вайфая:

- А это скрин подключенной сети вайфай в настройках смартфона:

- Вот и всё!

Ничего сложного, а главное — работает и это приложение бесплатно взламывает и подключается к wi-fi сетям с паролями, даже без root! Расскажите друзьям как получить доступ в интернет на халяву, уверен — они вам скажут спасибо!

Третий способ. Использование страницы с настройками роутера

-

Соедините компьютер с роутером через локальную сеть. Если вы не знаете свой пароль Wi-Fi, и компьютер, о котором идет речь, не подсоединён к сети, то использование локальной сети — это единственная возможность подключиться для вас. Если же локальная сеть (Ethernet) не является для вас вариантом, вам придется сбросить роутер до его заводских настроек.

- Узнайте айпи-адрес вашего роутера. Для получения доступа к странице вашего маршрутизатора, вы должны знать собственный IP:

- Windows: открывается «Пуск», далее идёте в «Панель управления», выберите в открывшемся каталоге «Сеть и Интернет», нажмите «Беспроводное соединение» и просмотрите адрес во внутреннем меню «Сведения»;

- MacOs: откройте основное меню Apple, выберите «Системные настройки», кликните по «Сети», затем «Дополнительно», перейдите на вкладку «TCP / IP » и найдите номер справа от «Router».

Общий адрес маршрутизаторов

-

Перейдите на страницу вашего маршрутизатора. Откройте любой доступный вам браузер и в его адресную строку вставьте айпи-адрес вашего роутера.

-

Зайдите на страницу маршрутизатора. После того как вы введёте адрес вам могут потребоваться имя пользователя и пароль; если система затребует их, то войдите в систему с учетными данными вашего маршрутизатора. Обычно это иные учетные данные, чем те, что вы, как правило, используете для подключения к вашей сети Wi-Fi. Обычно система оставляет логин и пароль по умолчанию. Имя пользователя по умолчанию, как правило, admin, пароль по умолчанию — admin, password, либо просто пустое поле. Система таким образом учитывает то, что большинство людей меняют эти данные после самостоятельной настройки маршрутизатора, так что если вы позабыли своё имя пользователя и ключ доступа, вам придётся перезагрузить маршрутизатор и откатить все данные до заводского состояния. Если даже заводской пароль или имя менялись в процессе использования, то они в любом случае должно быть указаны в документах роутера, или даже на самом роутере. Как правило, не является огромной проблемой найти утерянный пароль для маршрутизатора, если вы не меняли его самостоятельно.

-

Перейдите в раздел «Wireless». После входа в маршрутизатор найдите раздел Wireless, также именуемый как «Беспроводная связь» или «Wi-Fi». Обычно данный раздел легко находится в верхней части экрана, но вы можете найти его также при помощи навигации. При этом следует понимать, что каждый интерфейс страниц маршрутизаторов отличается от другого, и большинство из них не поддерживают русский язык, поэтому вам следует научиться работать с англоязычным интерфейсом и соответствующим меню.

- Найдите пароль. На странице раздела «Wireless» вы увидите название своей беспроводной сети (SSID), и к тому же тип безопасности или шифрования (например WEP(Wired Equivalent Privacy), WPA(WiFi Protected Access), или WPA2 (WiFi Protected Access II)). Рядом с основными опциями вы должны увидеть поле «Passphrase» или «Password». Это и есть ваш пароль беспроводной сети.

Способ для компьютера – BackTrack 5 Live CD

Сажем сразу, что взлом Wi-Fi возможен не с операционной системы Windows. Для этого вам понадобится UNIX или Linux.

Но есть и универсальное средство – BackTrack 5 Live CD. Это специальный набор утилит для разработчиков и тестировщиков систем безопасности.

Помимо всего прочего, в него входит программа, которая позволяет увидеть пароль определенной точки доступа.

Также сразу скажем, что данному набору утилит требуется порядка 10 часов для работы. Вы должны учитывать это!

Процесс использования BackTrack 5 Live CD пошагово выглядит следующим образом:

- После этого необходимо создать загрузочную флешку или загрузочный диск (DVD). Сделать это можно, например, при помощи Rufus (подробную инструкцию найдете здесь), WinSetupFromUSB, UltraISO, Universal USB Installer или Unetbootin (инструкция по этим программам тут).

- После создания загрузочного носителя потребуется загрузиться с него. Как это сделать, описано в (раздел 3). Если сказать коротко, потребуется выбрать загрузку с флешки или диска в BIOS или UEFI.

- Когда BackTrack 5 Live CD загрузится, вы увидите терминал. Сначала в него нужно ввести команду «iwconfig». После ввода жмите кнопку «Enter» на клавиатуре. Вообще, вы должны понять, что здесь все выполняется так же, как в командной строке или в терминале Linux. Первая команда даст программе понять, с чем мы будем работать.

- Дальше следует перевести сетевую карту в режим монитора. То есть она станет таким себе исследователем и сможет видеть конфигурацию доступного для подключения оборудования. Для этого предназначена команда «airmon-ng start ». В большинстве случаев ваша карта будет называться «wlan0». Это верно в том случае, когда у вас всего лишь одна сетевая карта. Тогда команда будет выглядеть так: «airmon-ng start wlan0».

Рис. 1. Ввод команды для перевода карты в режим монитора

- В левом нижнем углу будет указано имя интерфейса режима монитора. В нашем случае он называется «mon0». Пока что просто запомните его.

- Дальше потребуется узнать BSSID, то есть зашифрованный пароль роутера того, чью сеть мы будем ломать. Для этого предназначены две команды (если одна не помогает, используйте другую): «airodump-ng » (в нашем случае, как вы помните, имя карты «wlan0») и «airodump-ng mon».

- В появившемся списке вы увидите имена и BSSID всех доступных сетей. Выберете нужную. Вы можете понять это по количеству доступных каналов, типу шифрования и другим характеристикам. Главной из них является «PWR». Это power, то есть сила. Она отражает то, насколько близко к вам расположен источник сигнала. Все просто – чем он ближе, тем сильнее. В общем, запомните BSSID нужного роутера.

Рис. 2. Ввод команды на просмотр BSSID

- Дальше введите команду «reaver -i -b -vv». Как вы помните, в нашем случае имя интерфейса режима монитора «mon0». Для примера мы возьмем самый сильный роутер с силой 98 (он самый нижний в вписке на рисунке 2). В таком случае команда будет выглядеть так: ««reaver -i mon0 -b 00:1F:C6:83:90:45 -vv».

- А дальше самое интересное. Вы можете идти и заниматься своими делами. Программа может работать до 10 часов! Зато в конце вы увидите PIN, он же пароль. Также пароль может находиться в строке «WPA PSK» (или другое, если используется иной тип шифрования).

Рис. 3. Результат работы BackTrack 5 Live CD

Как видите, ничего сложного в использовании данного набора утилит нет. Да, работает он долго, но эффективно.

Не забудьте в конце поставить в своем БИОС загрузку с жесткого диска, а не с флешки или DVD.

Это важно, так как в противном случае система будет работать неправильно

Дальше мы сосредоточим свое внимание на приложениях для смартфона или планшета. Для компьютера другие способы выполнения поставленной задачи, возможно, есть, но все, что вы найдете в интернете, окажется вирусом или просто неработающим способом

BackTrack 5 Live CD действительно работает

Для компьютера другие способы выполнения поставленной задачи, возможно, есть, но все, что вы найдете в интернете, окажется вирусом или просто неработающим способом. BackTrack 5 Live CD действительно работает.

Но через мобильное устройство ломать Вай-Фай намного проще и быстрее, поэтому лучше используйте его.

Как обойти фильтры?

Бывают случаи, когда к старой точке становится невозможно подключиться. Только вчера проблем не было, а сегодня ваш девайс забанили по МАК-адресу. Тогда единственный выход – его смена. Что же для этого необходимо сделать?

- Обратитесь к черным спискам. В этом вам поможет Macchanger – универсальная программа, которой пользуются для смены МАК-адреса. Достаточно поставить тот, которого нет в черном списке – и дело сделано.

- Задействуйте белые списки, позволяющие подключаться только устройства, внесенные в них. С помощь программы Airodump-ng просмотрите девайсы и их адреса. После этого введите свой адрес, подстраиваясь под них и используя Macchanger.

Проблема мирового экономического кризиса

KRACK — комплекс уязвимостей

Key Reinstallation Attacks — общее название «дырок», связанных с протоколом WPA2. Они не привязаны к какому-либо устройству или операционной с

системе, и представляют одинаковую опасность для всех.

Суть KRACK состоит в следующем: при подключении, в момент обмена 4-мя пакетами, устанавливающими ключ шифрования (их еще называют «рукопожатиями»), злоумышленник, используя уязвимость, перехватывает пакеты и заставляет устройство установить уже ранее использовавшийся ключ, а не новый, как того требует безопасность. Далее — дело техники, расшифровать уже перехваченный шифр сможет даже школьник.

Программы для быстрого взлома Wi-Fi

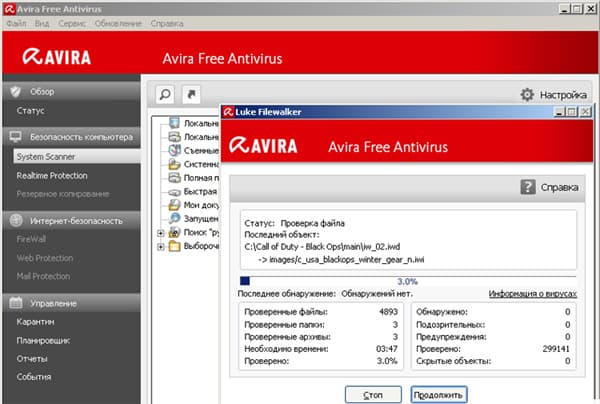

На некоторых ресурсах сообщается о программах для «быстрого» или «мгновенного» взлома пароля Wi-Fi. Обычно это .exe файлы для Windows. Они используются для выманивания денег у доверчивых пользователей или для распространения вирусов.

Взлом Wi-Fi требует времени и знаний. Программы, применяемые для аудита, основаны на знаниях очень многих исследователей безопасности беспроводных сетей, что требует открытого обмена информацией, поэтому большинство таких программ являются свободными, т.е. они бесплатны и у них открыт исходный код.

Быстрый взлом любой Wi-Fi сети (либо устройств определённого производителя) невозможен в принципе. Особенно в Windows, в котором для драйверов не предусмотрен режим монитора. Аудит беспроводных сетей требует определённое железо, а также соответствующее программное обеспечение – обычно несколько программ, поскольку защита Wi-Fi является надёжной, и взлом беспроводных сетей производится в несколько этапов.