Настройка sstp в mikrotik, vpn сервер с использованием сертификата ssl

Содержание:

- Введение

- Настройка OpenVPN по логину и паролю

- Информация о презентации

- Связанные статьи:

- Настройка

- Немного общей информации

- Защитное стекло Cafele

- Настройка VPN-соединения с помощью PPtP

- Настройка OpenVPN на Mikrotik

- Схема сети

- Настройка GRE IPSEC

- Описание Mikrotik RB951G-2HnD

- Monitoring

- Настройка

- Вариант 5. Замена файла глобального шаблона Normal.dot или Normal.dotm

- Настройка локальной сети

- Чем отличается PPTP от L2TP и других VPN серверов

Введение

Роутеры Mikrotik routerboard достаточно давно появились на рынке, но так до сих пор и не завоевали большую популярность. Хотя свою нишу заняли. Лично я считаю, что это отличный роутер для дома, по надежности у него нет конкурентов. Это действительно маршрутизатор, который можно один раз настроить и забыть. Лично мне еще ни разу не попадалось устройство, которое бы приходилось принудительно перезагружать, чтобы вывести его из комы, как это часто бывает с другими бюджетными железками.

Распространение среди домашних пользователей сдерживает в первую очередь сложность настройки. И хотя более ли менее продвинутому пользователю может показаться, что ничего тут сложного нет. Но на самом деле есть. И я часто сталкивался с просьбами настроить роутер дома для раздачи интернета по wifi, так как купившие по чьей-нибудь рекомендации пользователи сами не могли полностью настроить нужный функционал, хотя инструкций в интернете хватает.

Этот пробел я хочу восполнить и написать подробную пошаговую инструкцию по настройке микротика с нуля для чайников на примере самой подходящей для дома модели RB951G-2HnD. У меня давно подготовлена личная шпаргалка в виде текстового файла. По ней я буквально за 10 минут настраиваю роутер и отдаю пользователю. То есть реально ничего сложного нет, если знаешь, что делаешь. На основе этой шпаргалки я и напишу материал.

Возможно опытному пользователю нечего будет тут почерпнуть, а может быть я сам что-то делаю не совсем правильно или не оптимально. Прошу сделать подсказку или замечание в комментарии, если это действительно так. Я пишу статьи в том числе и для того, чтобы самому научиться чему-то новому. Как гласит одна восточная мудрость — чтобы получить новые знания, нужно поделиться теми, что есть у тебя с другими. Именно этим я и занимаюсь на страницах данного сайта.

Далее предлагаю краткий список того, что мы будем делать в статье, чтобы вы понимали, о чем пойдет речь.

Краткий список действий

Необходимое время: 2 часа.

Настройка роутера Mikrotik.

-

Сброс настроек роутера.

Я предлагаю начать настраивать микротик с нуля, без заводских настроек. Это позволяет лучше понять и разобраться в принципах работы устройства.

-

Обновление прошивки.

Рассказываю, как скачать и залить самую свежую прошивку на микротик.

-

Объединение портов в бридж.

Так как мы разбираем базовую настройку микротика, все порты вместе с wifi будут объединены в единый сетевой бридж, чтобы подключенные к ним устройства могли взаимодействовать друг с другом.

-

Настройка ip адреса.

В качестве примера покажу, как настроить статический ip адрес в роутере. Это не такая тривиальная и очевидная задача, как в некоторых домашних устройствах.

-

Подключение интернета.

Показываю, что нужно сделать, чтобы заработал интернет на самом роутере.

-

Настройка dhcp сервера.

Настраиваю dhcp сервер на микротике, чтобы он раздавал сетевые настройки для всех устройств локальной сети.

-

Настройка NAT.

Обязательная настройка для того, чтобы интернет заработал у подключенных к mikrotik устройств.

-

Настройка Wifi.

Показываю базовую настройку wifi в микротике. Только минимально необходимые настройки, чтобы можно было подключаться и выходить в интернет по wifi.

-

Смена пароля администратора.

Показываю, как задать или изменить пароль доступа к роутеру.

-

Настройка времени.

Необязательная настройка. С неправильным временем тоже все будет работать, но когда оно установлено правильно и синхронизируется, удобнее и практичнее.

Настройка OpenVPN по логину и паролю

Первым делом проверим доступность через интернет. Я отправлю ping запросы с обоих роутеров, чтобы убедиться, что они друг друга видят. В реальной жизни один из них должен иметь белый (публичный) IP, а именно тот, кто будет выполнять роль сервера.

Создание сертификата центра сертификации

На московском роутере открываем System — Certificates.

В данном разделе находятся все сертификаты на Mikrotik. Для настройки сервера нам необходимо сделать следующее:

- Создать сертификат центра сертификации;

- Создать сертификат сервера.

Нажимаем плюс и задаем параметры согласно скриншоту:

Name – имя в списке Mikrotik;

Country, Sate, Locality, Organization, Unit – произвольные поля для заполнения;

Common Name – самое важное. Указываем уникальное имя;

Key Size – длина ключа

Выбирается в выпадающем списке;

Days Valid – срок годности.

На данный момент мы создали шаблон.

Ничего страшного в этом нет, т.к. мы не собираемся его использовать для других сервисов. Выбираем наш шаблон, и в контекстном меню выбираем Sign.

В открывшемся окне выбираем CA. Обязательно указываем CA CRL Host – список отзыва, можно указать доменное имя.

Нажимаем Start и ждем окончания процесса.

Создание сертификата сервера OpenVPN

Открываем Certificates и нажимаем на плюс.

Указываем уникальные имя и Common Name.

Открываем Key Usage, снимаем галочки с:

- crl sign;

- data encipherment;

- key sert sign;

- ставим галочку на tls server.

Сохраняем. Переходим к подписанию.

Выбираем сертификат в списке. В контекстном меню нам нужен Sign. В Certificate выбираем шаблон ServerOVPN, в CA самоподписанный корневой сертификат. Start.

В списке видим, что наш шаблон превратился в полноценный сертификат. Можем открыть его свойства.

Конфигурирование сервера

Но для начала создадим профиль. PPP – Profiles – жмем +.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное нам имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. Т.е. при подключении клиента автоматически присвоится именно это адрес.

Далее переключаем:

- Change TCP MSS в yes.

- Use UPnP переключаем в no.

Protocols:

- no для Use MPLS;

- yes для Use Compression;

- yes для Use Encryption.

Далее в Limits ставим no для Only One. Остальные настройки можно не задавать. К примеру, если бы нам нужно было ограничить скорость клиента внутри тоннеля, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK. В списке должен появиться наш созданный профиль.

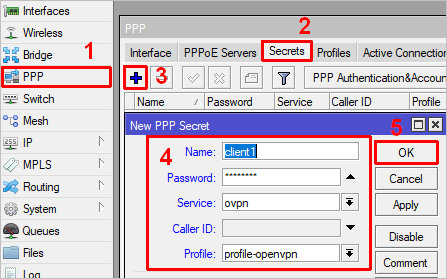

Нам нужно создать пользователя и пароль, который будет подключаться к нашей сети. Открываем Secrets и жмем +.

Задаем произвольные логин и пароль. Выбираем Service – ovpn, Profile – General-OVPN, Remote Address – 172.16.25.2 т.к. я планирую подключать одного пользователя (рекомендую использовать привязку по IP если хотите гибко управлять Firewall в отношении каждого пользователя). Если вам нужно больше одного, то необходимо создать DHCP Pool. Apply и Ok.

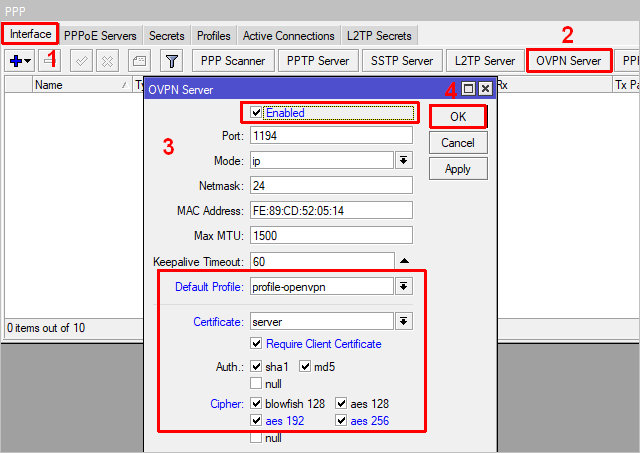

Открываем PPP – Interfaces – OPENV Server.

- Ставим галочку Enable;

- Задаем порт (не забываем, что это TCP);

- Mode – ip;

- Default Profile – созданный ранее профайл General-OVPN;

- Certificate – сертификат сервера ServerOVPN;

- Cipher – aes256.

Apply и Ok.

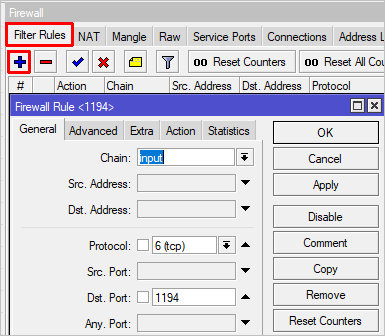

Настройка Firewall

Далее нужно разрешить OpenVPN трафик на роутере.

Добавляем правило.

Action – accept.

Сохраняем и переходим к клиентской части.

Конфигурирование клиента

Подключаемся к питерскому роутеру и в PPP создаем новый интерфейс OVPN Client.

Задаем имя интерфейса.

Открываем Dial Out и заполняем обязательные параметры.

Сохраняем и открываем вкладку Status.

Здесь мы видим статус подключено, шифрование и время жизни соединения. Вы спросите, а где же IP адрес клиента? Он по каким-то причинам не отображается в окне статуса интерфейса, зато есть в IP-Address. Возможно, ошибка, в данной прошивке. Попробуем проверить доступность московского роутера через VPN.

Ping-и идут, а значит с соединением все хорошо.

Информация о презентации

Связанные статьи:

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Создать GRE-туннель. Укажем параметр «keepalive«, который определяет находится ли туннель в рабочем состоянии. Если параметр не включен, то даже, если второй маршрутизатор будет выключен интерфейс все равно будет показывать рабочее состояние, что не удобно для диагностики. Мы рекомендуем использоваться значение 10 попыток по 10 секунд. т. е., если в течении 100 секунд не будет никаких сигналов с противоположной стороны туннель перейдет в нерабочее состояние. При этом он автоматически включится, если противоположная сторона попытается установить соединение. Мы рекомендуем выбирать имя интерфейса, которое бы позволяло однозначно идентифицировать кто находится на противоположной стороне туннеля. Если филиалов 1-2, то достаточно и простых идентификаторов. А вот если их число начнет расти, то идентификаторы вроде filial1, filial2, filial3 и т. д. будут не самыми удобными. В отличии от настройки GRE без IPSec в этой конфигурации должна быть отключена опция «Allow Fast Path«, а параметр «Local Address:» является обязательным потому что без него не получится создать автоматические настройки IPsec.

При указании параметра «IPsec Secret:» будут автоматически созданы необходимые настройки IPsec. При этом надо учитывать, что внести изменения в эти настройки не будет возможности.

На картинке имеется опечатка. Значения параметров Local Address и Remote Address надо поменять местами.

Назначить IP-адрес GRE-туннелю, созданному на предыдущем шаге.

Через консоль

Настройка второго маршрутизатора

Через графический интерфейс

Настройки второго маршрутизатора полностью идентичны настройкам на первом. Поэтому комментировать их мы не будем.

Через консоль

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

Защитное стекло Cafele

Настройка VPN-соединения с помощью PPtP

Пошагово распишем настройку подключения к корпоративным сетям на примере наиболее известного протокола PPtP. Данный протокол объединяет в себе два других – TCP и GRE, первый из которых позволяет передавать данные, а второй используется для формирования пакетов (или инкапсуляции) для передачи по каналам связи. Данный протокол нашел свое применение в подключении пользователей к корпоративной сети, однако стоит помнить, что применение этого протокола не гарантирует полной безопасности передаваемой информации.

Настройка VPN через MikroTik с использованием протокола PPtP довольна проста. Для этого потребуется выполнить несколько действий:

- Создать VPN сервер на MikroTik роутере, который позволит участникам беспрепятственно пользоваться сетью;

- Завести для всех пользователей отдельный профиль с индивидуальными идентификаторами для быстрого самоопределения на сервере;

- Прописать исключающие правила для Firewall, которые позволят беспрепятственно работать и передавать данные.

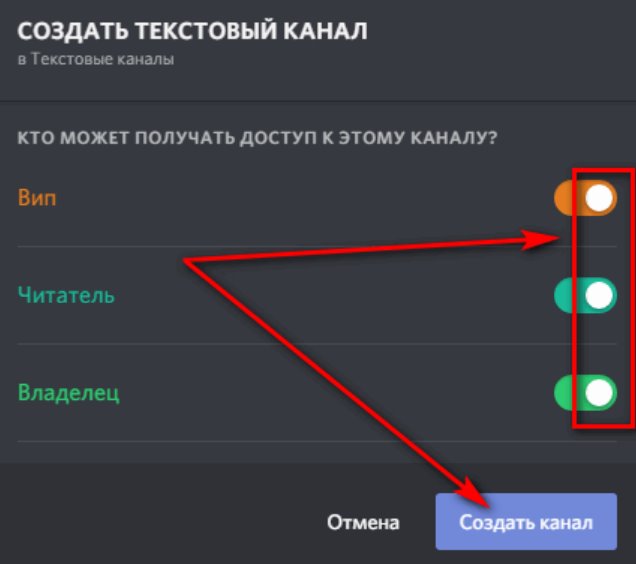

Для создания PPtP-сервера необходимо обратиться в меню PPP, после чего перейти на вкладку Interface. В предложенном списке необходимо поставить галочку напротив PPtP-сервера, а также снять отметки с алгоритмов pap и chap – как показано на рисунке.

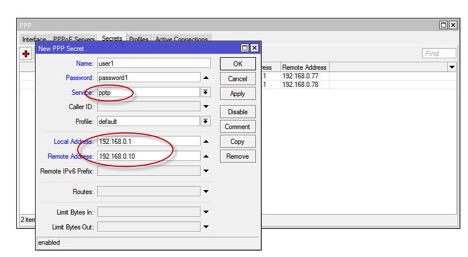

Для создания профилей участников сети в этом же разделе меню необходимо кликнуть по вкладке Secrets, где нажатием кнопки «+» добавляется требуемое количество клиентов сети.

В соответствующих строках Name и Password прописываются уникальные логин и пароль, с помощью которых будет проходить процедура идентификации пользователя на сервере.

В строке Service необходимо указать тип протокола передачи данных (в нашем случае это PPtP), в строке Local Address прописывается IP-адрес вашего роутера, используемого как сервер, в строке Remote Address указывается IP-адрес данного пользователя. Алгоритм действий повторяется для каждого участника сети. Стоит помнить, IP-адреса абсолютно для всех пользователей должны быть разными, как и логин с паролем.

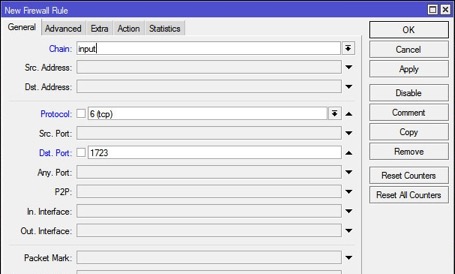

Прописать исключающие правила для Firewall также не составит большого труда. Для этого необходимо сделать открытым 1723 порт, позволяющий передавать пакеты информации по TCP-протоколу, и разрешить работу по протоколу GRE. Эти действия обеспечат бесперебойную работу VPN-соединения на роутере MikroTik. Для этого во время настройки соединения необходимо последовательно перейти в подразделы меню IP и Firewall, после чего выбрать вкладку Filter Rules. Здесь простым нажатием кнопки «добавить» (или «+») прописываются все правила-исключения. В строке Chain прописывается входящий трафик (input), в строке Protocol необходимо указать TCP, а в строке Dst. Port прописывается значение порта туннеля «1723».

Точно таким же способом добавляется исключающее правило для GRE с тем лишь отличием, что в строке Protocol прописывается значение «GRE». В обоих случаях необходимо указать пункт «accept» на вкладке Action .

Оба правила должны находиться в самом верху списка, раньше запрещающих, в противном случае они просто не будут работать. В настройках роутера Mikrotik это можно осуществить простым перетаскиванием необходимых правил в пункте меню FireWall.

Выполнив эти простые действия, вы сможете без труда подготовить к работе VPN-сервер для работы под протоколом PPtP.

С клиентской стороны настройка подключения осуществляется намного проще и включает в себя непосредственное создание VPN-подключения с указанием адреса сервера и идентификационных данных пользователя (логина и пароля).

Видео по теме

Быстрого Вам интернета!

Настройка OpenVPN на Mikrotik

После создания сертификатов, можно переходить к настройке самого микротика.

1. Создаем пул IP-адресов

Пул адресов нужен для выдачи клиентам сетевых адресов. Для его настройки переходим в IP — Pool:

Введем настройки для нашего пула:

* где Name просто указывает название для идентификации пула; Addresses — стартовый и конечный адреса, которые будет назначаться клиентам при подключении к VPN. В данном примере мы указываем последовательность от 176.16.10.10 до 176.16.10.250.

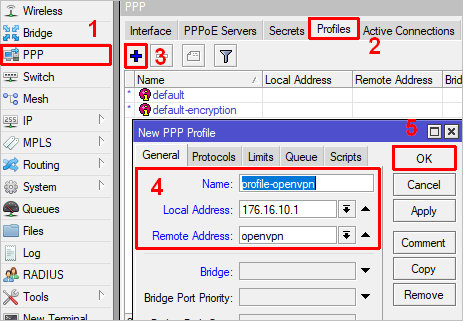

2. Создание профиля

В профиле мы задаем настройки IP-адреса интерфейса для VPN и ранее созданный пул.

Переходим в PPP — открываем вкладку Profiles — создаем новый профиль — указываем название для профиля, IP-адрес сервера VPN и пул, из которого будут выдаваться IP-адреса клиентам — OK:

* как видим, мы выбрали наш пул openvpn и назначили адрес 176.16.10.1 для сервера.

3. Создание пользователя

Для каждого пользователя, желательно создать своего пользователя. В том же PPP переходим на вкладку Secrets — создаем нового пользователя — задаем ему имя, пароль, указываем сервис ovpn и выбираем профиль, из которого пользователю будет назначен адрес при подключении — нажимаем OK:

4. Включаем и настраиваем сервер OpenVPN

Для включение сервиса OpenVPN в том же PPP переходим на вкладку Interface — кликаем по кнопке OVPN Server — включаем сервис (Enabled) и задаем настройки — кликаем по OK:

* в данном примере примененные настройки пометились синим цветом. Мы указали профиль для PPP (profile-openvpn), выбрали сертификат сервера (server), включили требование клиентского сертификата (Require Client Certificate) и расширили число алгоритмов для шифрования.

5. Настройка брандмауэра

Мы активировали наш сервер OVPN на порту 1194 и нам нужно открыть данный порт на фаерволе. Переходим в раздел IP — Firewall:

На вкладке Filter Rules создаем новое правило:

* мы должны выбрать для Chain — Input, указать протокол (tcp) и задать порт, на котором слушает сервер OpenVPN (1194).

По умолчанию для создаваемых правил, действие задано на разрешение, поэтому просто сохраняем правило, нажав OK. После создания правила перетягиваем его мышкой наверх (выше запрещающих правил).

OpenVPN сервер готов к работе.

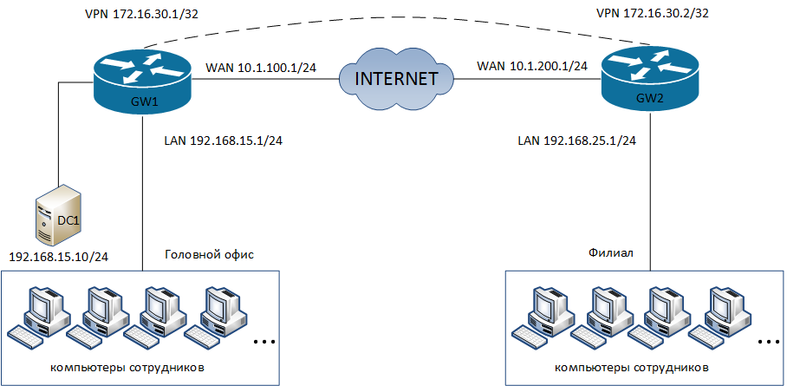

Схема сети

В головном офисе установлен маршрутизатор GW1. Он же будет настроен в качестве VPN-сервера. В этом же офисе работает сервер DC1, который является контроллером домена и параллельно выполняет функции DNS и WINS-сервера. В филиале установлен маршрутизатор GW2, который будет настроен как VPN-клиент.

На обоих маршрутизаторах уже настроена инфраструктура сертификатов.

Головной офис

IP-адрес внешней сети головного офиса: 10.1.100.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.15.1/24

IP-адрес сервера DC1: 192.168.15.10/24

Филиал

IP-адрес внешней сети головного офиса: 10.1.200.1/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал

IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/32

IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/32

Подходит для любого уровня подготовки. Учитесь в удобном темпе и сами стройте график занятий. Задавайте вопросы преподавателю – официальному тренеру MikroTik. Получите знания, которые помогут решить 90 % задач.

Настройка GRE IPSEC

Описание Mikrotik RB951G-2HnD

Вот он, герой сегодняшней статьи — Mikrotik RB951G-2HnD. Его описание, отзывы и стоимость можно быстро проверить на Яндекс.Маркете. По количеству отзывов уже можно сделать вывод об определенной популярности этого роутера.

Внешний вид устройства.

Важной особенностью этого роутера, которой лично я активно пользуюсь, является возможность запитать его с помощью специального poe адаптера

На изображении он справа. Берется стандартный блок питания от роутера и poe адаптер. Блок питания подключается к адаптеру, а от адаптера уже идет патч корд в первый порт routerboard. Маршрутизатор можно повесить на стену в любое место, нет необходимости привязываться к розетке. Сразу отмечу, что запитать роутер можно только poe адаптером микротика. У него другой стандарт и привычные poe свитчи 802.3af не подойдут.

Существует похожая модель RB951Ui-2HnD. Она отличается от описываемой мной только тем, что у нее 100Mb порт, а у RB951G-2HnD 1Gb. Если для вас эти отличия не принципиальны, то можете покупать более дешевую модель. В остальном они идентичны.

Будем потихонечку двигаться дальше. Как проще всего настроить микротик? Я для этого использую стандартную утилиту winbox. Можно пользоваться и web интерфейсом, но лично мне намного удобнее winbox. Так что для продолжения настройки скачивайте ее на компьютер.

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

/interface pptp-client monitor 0

status: "connected"

uptime: 7h24m18s

idle-time: 6h21m4s

encoding: "MPPE128 stateless"

mtu: 1460

mru: 1460

Read-only properties

| Property | Description |

|---|---|

| status () | Current PPTP status. Value other than «connected» indicates that there are some problems establishing tunnel. |

| uptime (time) | Elapsed time since tunnel was established. |

| idle-time (time) | Elapsed time since last activity on the tunnel. |

| encoding () | Used encryption method |

| mtu (integer) | Negotiated and used MTU |

| mru (integer) | Negotiated and used MRU |

Настройка

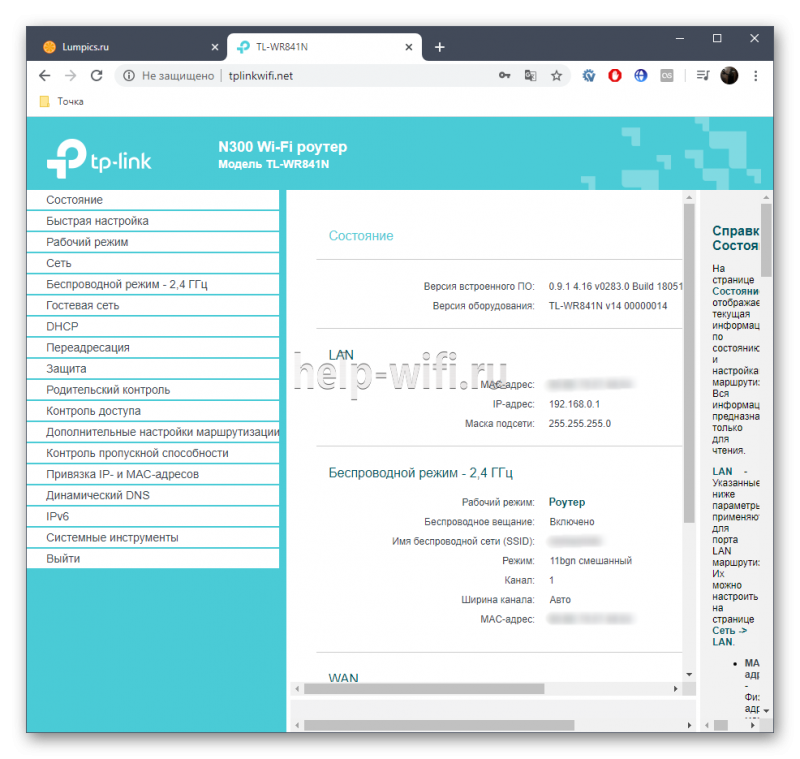

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

Переходим в нужный нам раздел IP-Pool.

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

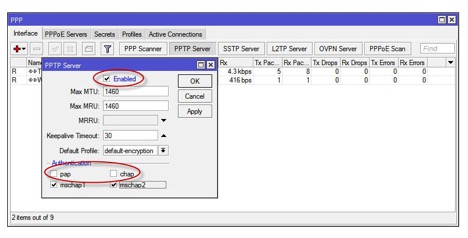

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

Вариант 5. Замена файла глобального шаблона Normal.dot или Normal.dotm

Настройка локальной сети

Первым делом давайте создадим локальную сеть для нашего офиса или дома. Особенностью микротик является то что все порты у него равны, то есть нет определенно выделенного порта под интернет, а другие под локалку. Мы можем сами выбирать как нам угодно, для этого есть механизм «Bridge». Простым языком Бридж это – объединение физических портов в пул логических (грубо говоря в один широковещательный домен). Замечу что Wi-Fi является тоже интерфейсов и если мы хотим, чтоб в нем была та же LAN сеть что и в портах, его также нужно добавить в Bridge.

В моем примере я сделаю WAN порт пятым, а все остальные объединим в бридж, и они будет в роли свитча.

- Переходим в нужный раздел;

- Создаем сам бридж;

- Сохраняем.

Все настройки в данном месте у микротика можно оставить по умолчанию, на ваше усмотрение поменяйте название на более понятное, например, «bridge_lan». Переходим на следующую вкладку «port» и добавляем через кнопку плюс все порты кроме ether5.

Первый этап конфигурирования интерфейсов на уровне портов закончен, теперь у нас в ether1,2,3,4 и wlan1 единый широковещательный домен, а ether5 для подключения к провайдеру.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.