Настраиваем vpn на mikrotik chr

Содержание:

- Настройка (отдельные шаги)

- Конфигурация маршрутизатора PPTP

- Application Examples

- Преимущества протокола L2TP

- Вопрос безопасности и надежности протокола

- Удаление соединения

- Что даёт соединение PPTP

- Безопасность протокола PPTP

- Настройка

- Как увеличить скорость кулера на ноутбуке HP?

- OpenVPN

- Выбор протокола для VPN на MikroTik

- OpenVPN

- Общие принципы работы и подключения

- L2TP/IPsec

- PPTP Client

- OpenVPN

Настройка (отдельные шаги)

Настройка VPN-сервера

VPN-серверы можно настроить с помощью мастера настройки сервера маршрутизации и удаленного доступа. Этот мастер позволяет настроить следующие параметры:

- базовый брандмауэр на общем интерфейсе;

- метод адресации клиентов удаленного доступа VPN-сервером (либо с помощью адресов, получаемых VPN-сервером от DHCP-сервера, либо с помощью адресов из указанного диапазона адресов, настроенного вручную на VPN-сервере);

- пересылку сообщений авторизации и проверки подлинности на сервер службы RADIUS (Remote Authentication Dial-In User Service — служба проверки подлинности удаленных пользователей), т. е. настройку VPN-сервера как клиента RADIUS.

После выполнения этого мастера автоматически настраиваются следующие параметры маршрутизации и удаленного доступа:

- сетевые интерфейсы;

- порты PPTP и L2TP (пять или 128 для каждого протокола, в зависимости от параметров, выбранных в мастере);

- поддержка многоадресной рассылки на основе протокола IGMP (Internet Group Management Protocol, протокол управления группами Интернета);

- IP-маршрутизация;

- установка агента ретранслятора DHCP.

Настройка политики удаленного доступа

Для управления с помощью политики удаленного доступа проверкой подлинности и шифрованием при виртуальных частных подключениях создайте политику удаленного доступа и настройте ее свойства следующим образом:

- В поле Имя политики введите имя политики, например VPN-доступ.

- Для атрибута NAS-Port-Type выберите тип Virtual (VPN), а для атрибутаTunnel-Type — тип Point-to-Point Tunneling Protocol.

- Установите переключатель в положение Предоставить право удаленного доступа.

- В параметрах профиля выберите необходимые параметры проверки подлинности и шифрования.

Затем либо удалите политики удаленного доступа, используемые по умолчанию, либо разместите их после новой политики. Эта политика удаленного доступа позволяет всем пользователям, имеющим разрешение на удаленный доступ, создавать виртуальные частные подключения.

Чтобы различать пользователей подключений удаленного доступа к сети и пользователей виртуальных частных сетей удаленного доступа, выполните следующие действия.

Создайте группу Active Directory, члены которой могут создавать виртуальные частные подключения к VPN-серверу, например, группу «Пользователи_VPN». Добавьте в эту новую группу Active Directory соответствующие учетные записи пользователей.

Создайте новую политику удаленного доступа и настройте ее свойства следующим образом.

- Введите в поле Имя политики имя новой политики, например Разрешить VPN-доступ членам группы Пользователи_VPN.

- Для атрибута Windows-Groups выберите группу, например Пользователи_VPN, для NAS-Port-Type выберите тип Virtual (VPN), а для Tunnel-Type — тип Point-to-Point Tunneling Protocol.

- Установите переключатель в положение Предоставить право удаленного доступа.

- Разместите политики удаленного доступа, используемые по умолчанию, после новой политики.

Установленные по умолчанию параметры шифрования позволяют использовать все уровни шифрования, в том числе и отсутствие шифрования. Чтобы потребовать использования шифрования, снимите флажок Без шифрования и выберите нужные уровни на вкладке Шифрование в окне параметров профиля политики удаленного доступа.

Конфигурация маршрутизатора PPTP

Эти команды IOS применимы ко всем платформам, поддерживающим протокол PPTP.

|

Маршрутизатор Cisco 2621 |

|---|

2621#show run Building configuration... Current configuration : 1566 bytes ! version 12.2 service timestamps debug datetime msec localtime service timestamps log datetime msec localtime no service password-encryption ! hostname 2621 ! boot system flash logging queue-limit 100 enable secret 5 $1$dGFC$VA28yOWzxlCKyj1dq8SkE/ ! username cisco password 0 cisco123 username client password 0 testclient ip subnet-zero ip cef ! ! no ip domain lookup ip domain name cisco.com ! vpdn enable ! vpdn-group 1 accept-dialin protocol pptp virtual-template 1 ! ! ! ! ! ! ! ! ! ! voice call carrier capacity active ! ! ! ! ! ! ! no voice hpi capture buffer no voice hpi capture destination ! ! mta receive maximum-recipients 0 ! ! controller T1 0/0 framing sf linecode ami ! controller T1 0/1 framing sf linecode ami ! ! ! interface Loopback0 ip address 10.100.100.1 255.255.255.0 ip nat inside ! interface FastEthernet0/0 ip address 172.16.142.191 255.255.255.0 no ip route-cache no ip mroute-cache duplex auto speed auto ! interface FastEthernet0/1 ip address 10.130.13.13 255.255.0.0 duplex auto speed auto ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 peer default ip address pool test no keepalive ppp encrypt mppe auto ppp authentication pap chap ms-chap ! ip local pool test 192.168.1.1 192.168.1.250 no ip http server no ip http secure-server ip classless ip route 0.0.0.0 0.0.0.0 172.16.142.1 ! ip pim bidir-enable ! ! ! call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 password cisco login ! ! end 2621# |

Application Examples

Connecting Remote Client

The following example shows how to connect a computer to a remote office network over a PPTP encrypted tunnel giving that computer an IP address from the same network that the remote office has (without any need of bridging over EoIP tunnels).

Consider following setup:

Office router is connected to internet through ether1. Workstations are connected to ether2.

Laptop is connected to the internet and can reach Office router’s public IP (in our example it is 192.168.80.1).

First step is to create a user

/ppp secret add name=Laptop service=pptp password=123 local-address=10.1.101.1 \ remote-address=10.1.101.100

/ppp secret print detail

Flags: X - disabled

0 name="Laptop" service=pptp caller-id="" password="123" profile=default

local-address=10.1.101.1 remote-address=10.1.101.100 routes==""

Notice that the PPTP local address is the same as the router’s address on the local interface and the remote address is from the same range as the local network (10.1.101.0/24).

Next step is to enable the PPTP server and the PPTP client on the laptop.

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

keepalive-timeout: 30

default-profile: default

PPTP client from the laptop should connect to routers public IP which in our example is 192.168.80.1.

(Consult the respective manual on how to set up a PPTP client with the operating system software you are using).

At this point (when PPTP client is successfully connected) if you try to ping any workstation form the laptop, the ping will time out because the Laptop is unable to get ARPs from workstations. The solution is to set up proxy-arp on the local interface.

/interface ethernet set Office arp=proxy-arp

/interface ethernet print Flags: X - disabled, R - running # NAME MTU MAC-ADDRESS ARP 0 R ether1 1500 00:30:4F:0B:7B:C1 enabled 1 R ether2 1500 00:30:4F:06:62:12 proxy-arp

After proxy-arp is enabled, the remote client can successfully reach all workstations in the local network behind the router.

Site-to-Site PPTP

The following is an example of connecting two Intranets using PPTP tunnel over the Internet.

Consider following setup:

Office and Home routers are connected to the internet through ether1, workstations and laptops are connected to ether2.

Both local networks are routed through a PPTP client, thus they are not in the same broadcast domain. If both networks should be in the same broadcast domain then you need to use and bridge the PPTP tunnel with the local interface.

First step is to create a user

/ppp secret add name=Home service=pptp password=123 local-address=172.16.1.1 \ remote-address=172.16.1.2 routes="10.1.202.0/24 172.16.1.2 1"

/ppp secret print detail

Flags: X - disabled

0 name="Home" service=pptp caller-id="" password="123" profile=default

local-address=172.16.1.1 remote-address=172.16.1.2 routes=="10.1.202.0/24 172.16.1.2 1"

Notice that we set up PPTP server’s PPP secret where a route is added automatically whenever the client connects. If this option is not set, then you will need to add static routing on the server to route traffic between the two sites through the PPTP tunnel. (See for more info on routes variable).

Next step is to enable the PPTP server on the office router and configure the PPTP client on the Home router.

/interface pptp-server server set enabled=yes

/interface pptp-server server> print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

keepalive-timeout: 30

default-profile: default

/interface pptp-client add user=Home password=123 connect-to=192.168.80.1 disabled=no

/interface pptp-client print

Flags: X - disabled, R - running

0 name="pptp-out1" max-mtu=1460 max-mru=1460 mrru=disabled connect-to=192.168.80.1 user="Home"

password="123" profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

Now we need to add the route to reach the local network behind the Home router

/ip route add dst-address=10.1.101.0/24 gateway=pptp-out1

Now after the tunnel is established and routes are set, you should be able to ping remote network.

Преимущества протокола L2TP

Есть несколько преимуществ использования L2TP в качестве выбранного протокола VPN. Это включает:

Лучшая безопасность

Протокол L2TP является более безопасным, чем PPTP, так как он не имеет каких-либо серьезных уязвимостей и использует пакет IPSec для обеспечения сквозного шифрования , аутентификации источника данных, защиты воспроизведения, а также целостности данных.

Простая настройка

Если вы хотите настроить L2TP на своем устройстве, вы сможете сделать это без проблем, поскольку многие платформы имеют встроенную поддержку. Однако, поскольку L2TP использует цифровые сертификаты, вы найдете, что PPTP гораздо проще настроить, чем последний.

Очень стабильный

В отличие от PPTP VPN, протокол L2TP очень надежен и не сталкивается с проблемами производительности при использовании в нестабильных соединениях! Это делает его лучшим протоколом для установления защищенных соединений с удаленной сетью, чем PPTP.

Вопрос безопасности и надежности протокола

- MSCHAP-v1 совершенно ненадёжен. Существуют утилиты для лёгкого извлечения хэшей паролей из перехваченного обмена MSCHAP-v1;

- MSCHAP-v2 уязвим к словарной атаке на перехваченные challenge-response пакеты. Существуют программы, выполняющие данный процесс;

- В 2012 году было показано, что сложность подбора ключа MSCHAP-v2 эквивалентна подбору ключа к шифрованию DES, и был представлен онлайн-сервис, который способен восстановить ключ за 23 часа;

- При использовании MSCHAP-v1, MPPE применяет одинаковый RC4 сессионный ключ для шифрования информационного потока в обоих направлениях. Поэтому стандартным методом является выполнение XOR’а потоков из разных направлений вместе, благодаря чему криптоаналитик может узнать ключ;

- MPPE использует RC4 поток для шифрования. Не существует метода для аутентификации цифробуквенного потока, и поэтому данный поток уязвим к атаке, делающей подмену битов. Злоумышленник легко может заменить некоторые биты для изменения исходящего потока без опасности своего обнаружения. Данная подмена битов может быть зафиксирована с помощью протоколов, считающих контрольные суммы.

Удаление соединения

Удалить подключение PPPoE можно:

- через «Панель управления»;

- через «Диспетчер устройств»;

- при помощи строки «Выполнить».

Через «Панель управления»:

- Кликнуть на «Центр управления сетями».

- Выбрать «Изменение параметров адаптера».

- Навести курсор на подключение, правой клавишей мыши (ПКМ) вызвать меню, выбрать «Удалить».

Через «Диспетчер устройств»:

- Через строку поиска вызывать «Диспетчер устройств».

- Развернуть вкладку «Сетевые устройства».

- Кликнуть на ненужном адаптере ПКМ и выбрать «Удалить».

Через строку «Выполнить»:

- Через поисковую строку запустить командную строку «Выполнить» или использовать клавиши «Win» + «R».

- Ввести «regedit».

- Открыть путь «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles».

- Стереть все профили, первый символ в названии которых «{».

После удаления соединения PPPoE любым из способов нужно перезагрузить компьютер.

Что даёт соединение PPTP

PPTP (Point-to-Point Tunneling Protocol) в переводе с английского звучит как «туннельный протокол типа точка-точка», он обеспечивает компьютеру установку связи с сервером. Подключение выполняется реализацией защищённой линии, то есть туннеля в стандартной незащищённой сети, базирующейся на TCP/IP. Если рассматривать глубже, что это за соединение, то PPTP инкапсулирует кадры PPP в IP-пакеты, они зашифровываются и в таком виде передаются по каналу, проводной или беспроводной сети. Несмотря на невысокий уровень безопасности сравнительно с другими вариантами соединения, например с IPSec, протокол PPTP применяется достаточно широко.

Рассматриваемый тип подключения позволяет реализовать базовую защиту данных, а также существенно экономить пользователям на звонках, поскольку прямое соединение здесь не задействуется и связь осуществляется посредством защищённой линии (туннеля). Протокол PPTP применяют и с целью организации связи для двух локальных сетей. Таким образом, они не контактируют напрямую, а пользуются передачей пакетов по защищённой линии. Посредством данного протокола возможно также формирование соединения типа «клиент-сервер», тогда пользовательский терминал подсоединяется к серверу по защищённому каналу.

Безопасность протокола PPTP

PPTP был объектом множества анализов безопасности, в нём были обнаружены различные серьёзные уязвимости. Известные относятся к используемым протоколам аутентификации PPP, устройству протокола MPPE и интеграции между аутентификациями MPPE и PPP для установки сессионного ключа. Краткий обзор данных уязвимостей:

- MSCHAP-v1 совершенно ненадёжен. Существуют утилиты для лёгкого извлечения хешей паролей из перехваченного обмена MSCHAP-v1.

- MSCHAP-v2 уязвим к словарной атаке на перехваченные challenge response пакеты. Существуют программы, выполняющие данный процесс.

- В 2012 году было показано, что сложность подбора ключа MSCHAP-v2 эквивалентна подбору ключа к шифрованию DES, и был представлен онлайн-сервис, который способен восстановить ключ за 23 часа.

- При использовании MSCHAP-v1, MPPE использует одинаковый RC4 сессионный ключ для шифрования информационного потока в обоих направлениях. Поэтому стандартным методом является выполнение XOR’а потоков из разных направлений вместе, благодаря чему криптоаналитик может узнать ключ.

- MPPE использует RC4 поток для шифрования. Не существует метода для аутентификации цифробуквенного потока и поэтому данный поток уязвим к атаке, делающей подмену битов. Злоумышленник легко может изменить поток при передаче и заменить некоторые биты, чтобы изменить исходящий поток без опасности своего обнаружения. Данная подмена битов может быть обнаружена с помощью протоколов, считающих контрольные суммы.

Настройка

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

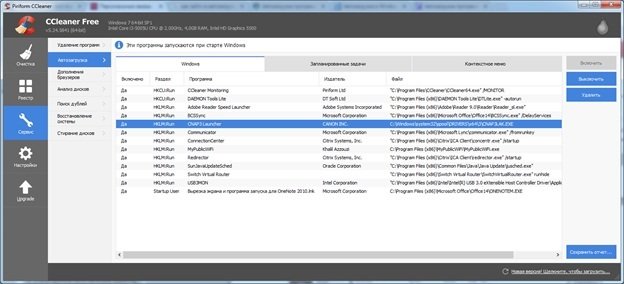

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

Переходим в нужный нам раздел IP-Pool.

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

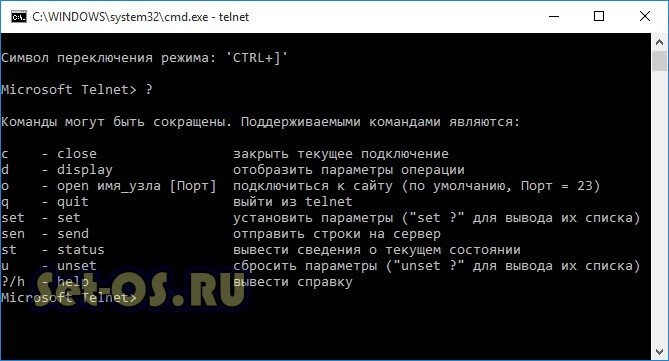

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

Как увеличить скорость кулера на ноутбуке HP?

OpenVPN

OpenVPN использует технологии с открытым исходным кодом, такие как библиотека шифрования OpenSSL и протокол TLS. Он может быть настроен для работы на любом порту, поэтому вы можете настроить сервер на работу через TCP-порт 443. Трафик OpenSSL VPN будет практически неотличим от стандартного трафика HTTPS, который возникает при подключении к защищенному веб-сайту. Это затрудняет полное блокирование.

Он очень настраиваемый и будет наиболее безопасным, если он настроен на использование шифрования AES вместо более слабого шифрования Blowfish. OpenVPN стал популярным стандартом. Мы не видели серьезных опасений, что любой (включая NSA) скомпрометировал соединения OpenVPN.

Поддержка OpenVPN не интегрирована в популярные настольные или мобильные операционные системы. Для подключения к сети OpenVPN требуется стороннее приложение — настольное приложение или мобильное приложение. Да, вы даже можете использовать мобильные приложения для подключения к сетям OpenVPN на iOS от Apple.

Резюме: OpenVPN является новым и безопасным, хотя вам потребуется установить стороннее приложение. Это тот, который вы, вероятно, должны использовать.

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. Продолжение темы — в следующих статьях.

Мы не храним дорожные записи

Единственная информация, которую мы храним, — это ваше имя пользователя и адрес электронной почты. Это всегда актуально для наших серверов в Швеции. Данные трафика, которые вы генерируете, всегда будут анонимными. Поскольку мы шифруем весь трафик, который вы генерируете, в принципе для вашего интернет-провайдера и вашего работодателя невозможно увидеть, что вы делаете в Интернете.

OpenVPN

OpenVPN — это открытый проект, использующий библиотеку Open SSL, TLS и ряд других технологий. Сегодня он является индустриальным стандартом в коммерческих VPN-сервисах и реализуется на любой платформе с помощью стороннего ПО. Многие провайдеры даже предоставляют кастомные клиенты OpenVPN, однако над ядром кода все равно работают разработчики проекта.

Среди достоинств OpenVPN выделяется его настраиваемость. Его можно настроить для работы на любом порте. Это позволяет пересылать трафик через порт 443, чтобы «замаскировать» его под HTTPS, что усложняет блокирование.

Однако гибкость этого VPN-протокола в какой-то степени может считаться недостатком. В частности, это приводит к необходимости скачивать и устанавливать дополнительные файлы конфигураций при использовании стандартного клиента для Windows. Но эта проблема может быть решена за счет использования предварительно настроенных VPN-клиентов, которые реализуют некоторые провайдеры.

Еще одно достоинство протокола — библиотека OpenSSL. Она поддерживает многие криптоалгоритмы — это 3DES, CAST-128, Camelia, AES и Blowfish. Последние два чаще всего используются на практике.

Также плюсом OpenVPN можно считать регулярные аудиты. Последняя проведенная проверка не выявила «дыр», влияющих на безопасность данных пользователей. Тогда были найдены несколько уязвимостей, дающих злоумышленникам возможность проводить DDoS-атаки, но разработчики пропатчили их в версии OpenVPN 2.4.2.

OpenVPN считается одним из самых надёжных VPN-протоколов имеющихся сегодня и широко поддерживается VPN-индустрией. И хотя раньше OpenVPN не работал на мобильных платформах без root-доступа, сегодня есть third-party приложения, которые исправили это «недоразумение».

/ Flickr / Andrew Hart / CC

Общие принципы работы и подключения

Мы рассмотрели достаточно кратко соединение PPTP. Что это такое, многим, наверное, уже хоть немного понятно. Полная ясность в вопрос будет внесена после рассмотрения основных принципов функционирования протокола и связи на его основе, а также в разделе, где будет показан процесс установки по шагам соединения PPTP GRE.

Итак, соединение между двумя точками устанавливается на основе обычной PPP-сессии на основе протокола GRE (инкапсуляция). Второе подключение непосредственно на порте TCP отвечает за управление GRE и инициацию.

Сам передаваемый пакет IPX состоит собственно из данных, иногда называемых полезной нагрузкой, и дополнительной управляющей информации. Что происходит при получении пакета на другом конце линии? Соответствующая программа для PPTP-соединения как бы извлекает содержащуюся в цельном пакете IPX информацию и отправляет ее на обработку при помощи средств, соответствующих собственному протоколу системы.

Кроме того, одной из важных составляющих туннельной передачи и приема основной информации является обязательное условие использования доступа при помощи комбинации «логин-пароль». Конечно, взломать логины и пароли на стадии получения можно, но вот в процессе передачи информации через защищенный коридор (туннель) – никак.

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

PPTP Client

Sub-menu:

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add PPTP remote address as a default route. |

| allow (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| connect-to (IP; Default: ) | Remote address of PPTP server |

| default-route-distance (byte ; Default: 1) | sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects to PPTP server only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Whether interface is disabled or not. By default it is disabled |

| keepalive-timeout (integer; Default: 60) | Sets keepalive timeout in seconds. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| profile (name; Default: default-encryption) | Used . |

| user (string; Default: ) | User name used for authentication. |

Quick example

This example demonstrates how to set up PPTP client with username «pptp-hm», password «123» and server 10.1.101.100

/interface pptp-client add name=pptp-hm user=pptp-hm password=123 connect-to=10.1.101.100 disabled=no

/interface pptp-client print detail

Flags: X - disabled, R - running

0 name="pptp-hm" max-mtu=1460 max-mru=1460 mrru=disabled

connect-to=10.1.101.100 user="pptp-hm" password="123"

profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

OpenVPN

Относительно новая технология с открытым исходным кодом, OpenVPN использует протоколы SSLv3/TLSv1 и библиотеку OpenSSL, а также некоторые другие технологии, что в целом обеспечивает надежное и мощное VPN-решение для пользователей. Протокол гибок в настройке и лучше всего работает через UDP-порт, однако его можно настроить для работы с любым другим портом, так что сервисам типа Google будет трудно их заблокировать.

Другое значимое преимущество заключается в том, что библиотека OpenSSL поддерживает различные алгоритмы шифрования, в том числе 3DES, AES, Camellia, Blowfish, CAST-128, хотя провайдеры VPN используют практически исключительно только Blowfish или AES/ По умолчанию предоставляется 128-битное шифрование Blowfish. Обычно оно считается безопасным, однако были отмечены некоторые уязвимости.

Если говорить о шифровании, AES — это самая новая технология и она считается «золотым стандартом». На данный момент не известно об уязвимостях этой системы, так что она даже используется правительством и секретными службами США для защиты данных. AES лучше справляется с объемными файлами, чем, например, Blowfish, так как размер блока составляет 128 бит, тогда как у Blowfish — 64 бита. Тем не менее, оба механизма шифрования сертифицированы NIST, а значит, существуют определенные проблемы, о которых мы поговорим далее.

Прежде всего, скорость OpenVPN зависит от уровня шифрования, хотя обычно она выше, чем у IPSec. И хотя OpenVPN — это подключение, используемое по умолчанию большинством VPN-провайдеров, оно не поддерживается на каких-либо платформах. Однако активно разрабатываются приложения от сторонних производителей, в частности для Android и iOS.

Установка чуть сложнее, чем для L2TP/IPSec и PPTP, в частности когда используется общее приложение для OpenVPN. Вам потребуется не просто скачать и установить клиент, но еще и потратить время на изменение файлов настройки. Некоторые VPN-провайдеры предлагают предварительно настроенные клиенты.

Однако, с учетом всех факторов и информации, представленной Эдвардом Сноуденом, кажется, что протокол OpenVPN является самым безопасным на данный момент. Также предполагается, что он защищен от вмешательства Агентства национальной безопасности США, так как протокол использует экспериментальные методы шифрования. Без сомнения, никто не знает всех возможностей Агентства национальной безопасности, однако, скорее всего это единственный по-настоящему безопасный протокол на сегодня.

Плюсы

- Позволяет обходить большинство файрволов

- Гибкая настройка

- Открытый исходный код — может быстро адаптироваться к новым опасностям

- Совместим с различными алгоритмами шифрования

- Высокая степень безопасности

Минусы

- Сложно настроить

- Требуется стороннее ПО

- Поддержка компьютеров неплоха, но на мобильных устройствах протокол работает не лучшим образом.