Bitlocker: что такое и как его разблокировать?

Содержание:

- Управление серверамиManaging servers

- Лучшие вакансии «возьму на работу» в регионе Саратов

- Windows

- Подготовка к шифрованию дисков и файловPrepare for drive and file encryption

- Включение шифрования BitLocker в домашней редакции Windows

- Может ли отладчик ядра работать с BitLocker?Can I run a kernel debugger with BitLocker?

- Отзывы

- Практическое применениеPractical applications

- Manage-bde

- Что делать, если не удается считать ключ восстановления с USB-устройства флэш-памяти?What can I do if the recovery key on my USB flash drive cannot be read?

- Managing devices joined to Azure Active Directory

- Как работает шифрование диска BitLocker

Управление серверамиManaging servers

Серверы часто устанавливаются, настраиваются и развертываются с помощью PowerShell, поэтому рекомендуем также использовать , желательно, при первоначальной настройке.Servers are often installed, configured, and deployed using PowerShell, so the recommendation is to also use , ideally as part of the initial setup. BitLocker является необязательным компонентом (НК) в Windows Server, поэтому для добавления НК BitLocker следуйте инструкциям в разделе BitLocker: развертывание на Windows Server 2012 и более поздних версиях.BitLocker is an Optional Component (OC) in Windows Server, so follow the directions in BitLocker: How to deploy on Windows Server 2012 and later to add the BitLocker OC.

Минимальный серверный интерфейс является необходимым компонентом для некоторых средств администрирования BitLocker.The Minimal Server Interface is a prerequisite for some of the BitLocker administration tools. При установке основных серверных компонентов следует вначале добавить необходимые компоненты GUI.On a Server Core installation, you must add the necessary GUI components first. Процедура добавления компонентов оболочки к основным серверным компонентам описана в разделах Использование компонентов по требованию с обновленными системами и исправленными образами и Обновление локального исходного носителя для добавления ролей и функций.The steps to add shell components to Server Core are described in Using Features on Demand with Updated Systems and Patched Images and How to update local source media to add roles and features.

Если вы устанавливаете сервер вручную, к примеру, автономный сервер, тогда проще всего будет выбрать Сервер с возможностями рабочего стола, поскольку в этом случае вам не нужно будет выполнять процедуру добавления GUI к основным серверным компонентам.If you are installing a server manually, such as a stand-alone server, then choosing Server with Desktop Experience is the easiest path because you can avoid performing the steps to add a GUI to Server Core.

Кроме того, центры обработки данных с внешним управлением получат дополнительную двухфакторную защиту, а также при перезагрузках не будет необходимости во вмешательстве пользователя в случае использования BitLocker (TPM+PIN) совместно с сетевой разблокировкой BitLocker.Additionally, lights out data centers can take advantage of the enhanced security of a second factor while avoiding the need for user intervention during reboots by optionally using a combination of BitLocker (TPM+PIN) and BitLocker Network Unlock. Сетевая разблокировка BitLocker— это максимальная защита с учетом местоположения и автоматической разблокировкой в надежном расположении.BitLocker Network Unlock brings together the best of hardware protection, location dependence, and automatic unlock, while in the trusted location. Процедуру настройки конфигурации см. в статье BitLocker: включение сетевой разблокировки.For the configuration steps, see BitLocker: How to enable Network Unlock.

Дополнительные сведения см. в статье с вопросами и ответами по Bitlocker, а также по другим полезным ссылкам в разделе .For more information, see the Bitlocker FAQs article and other useful links in .

Лучшие вакансии «возьму на работу» в регионе Саратов

Число вакансий в Саратове по специальности возьму на работу за 2 месяца

Другие крупные города в рассматриваемом регионе:

Медиана зарплат возьму на работу в Саратове за 2 месяца

- Моховое

- Кушумский

- Марьевка

- Лобки-Вторые

- Миусс

Регион Саратов предлагает 19 вакансий. Также к группе относятся следующие вакансии:. Средний уровень дохода представителей специальности — 44800. В регионе Саратов предлагается большое количесвто разных вакансий. Самое популярное значение заработной платы по вакансии «возьму на работу» – 45000 руб. Использованные данные характеризуют регион Саратовская область. По вакансии «возьму на работу» предлагается по всей стране 931 позиция. На сегодняшний день категория включает 15 вакансий по указанной специализации. Можно проследить медиану зарплаты возьму на работу за месяц, проанализировав текущие запросы пользователей – сегодня она составляет 45000 руб. Специальность возьму на работу очень популярна, в месяц количиство запросов на сайте достигает 0 штук. Работодателями предлагается различные формы занятости – «Частичная занятость». Работу для такого человека, как возьму на работу, можно найти даже в таком месте, как Саратов. Работодатели в регионе Саратов испытывают нехватку специалистов:

- «Грузчик»;

- «Кассир-продавец»;

- «Кассир»;

- «Грузчик бытовой техники»;

- «Упаковщик».

Также в разделе вакансий можно встретить другое название этой специализации — возьму на работу. По нашим данным, три самых поплуряные значения формы занятости – «Частичная занятость» (самая популярная – Частичная занятость). Поиск работы необходимо искать в таких разделах, как. Максимальная заработная плата по вакансии возьму на работу в месяц достигает 57000 руб. Саратов является перспективным регионом, где многие люди находят место на должность «возьму на работу». В настоящее время особо востребованной специальностью в регионе Саратов является «возьму на работу». Общий поисковый рейтинг запрашиваемой страницы с указанной вакансией – это 0 мест в списке рабочих мест по региону Саратов. Возьму на работу выполняет разные функции. По всем регионам области представлено 0 вакансий. Наиболее популярными работодателями на территории РФ являются компании:

- «ГОЛЬФСТРИМ охранные системы»;

- «Промперсонал»;

- «ИП Григорьева»;

Минимальная сумма оплаты труда – 32000 руб.

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Подготовка к шифрованию дисков и файловPrepare for drive and file encryption

Самые лучшие меры безопасности прозрачны для пользователя на этапах внедрения и использования.The best type of security measures are transparent to the user during implementation and use. Всякий раз при возникновении задержки или сложности, вызванной использованием функции безопасности, велика вероятность того, что пользователи попытаются обойти систему безопасности.Every time there is a possible delay or difficulty because of a security feature, there is strong likelihood that users will try to bypass security. Это особенно актуально, если речь идет о защите данных, и организациям нужно всеми способами обезопасить себя от этого.This situation is especially true for data protection, and that’s a scenario that organizations need to avoid.

Если вы планируете зашифровать целые тома, съемные устройства или отдельные файлы, Windows10 отвечает вашим требованиям, предоставляя оптимальные и пригодные для использования решения.Whether you’re planning to encrypt entire volumes, removable devices, or individual files, Windows10 meets your needs by providing streamlined, usable solutions. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.In fact, you can take several steps in advance to prepare for data encryption and make the deployment quick and smooth.

Предварительная подготовка TPMTPM pre-provisioning

В Windows7 подготовка доверенного платформенного модуля для использования предлагает несколько проблем.In Windows7, preparing the TPM for use offered a couple of challenges:

- Можно включить TPM в BIOS. Для этого нужно перейти в настройки BIOS для включения TPM или установить драйвер для включения TPM из Windows.You can turn on the TPM in the BIOS, which requires someone to either go into the BIOS settings to turn it on or to install a driver to turn it on from within Windows.

- При включении TPM может потребоваться выполнить одну или несколько перезагрузок.When you enable the TPM, it may require one or more restarts.

Как правило, все это было сопряжено с большими сложностями.Basically, it was a big hassle. Если ИТ-специалисты занимаются подготовкой новых ПК, они могут выполнить все вышеперечисленное, но если требуется добавить BitLocker на устройства, с которыми уже работают пользователи, последним придется справляться с техническими сложностями и либо обращаться к ИТ-специалистам за поддержкой, либо не включать BitLocker.If IT staff were provisioning new PCs, they could handle all of this, but if you wanted to add BitLocker to devices that were already in users’ hands, those users would have struggled with the technical challenges and would either call IT for support or simply leave BitLocker disabled.

Корпорация Майкрософт включает в себя инструментарий в Windows10, который позволяет операционной системе полностью управлять TPM.Microsoft includes instrumentation in Windows10 that enables the operating system to fully manage the TPM. Не требуется заходить в BIOS, устранены также все ситуации, требующие перезагрузки компьютера.There is no need to go into the BIOS, and all scenarios that required a restart have been eliminated.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Может ли отладчик ядра работать с BitLocker?Can I run a kernel debugger with BitLocker?

Да.Yes. При этом отладчик нужно включать до включения BitLocker.However, the debugger should be turned on before enabling BitLocker. Заблаговременное включение отладчика обеспечивает правильность вычисления показателей состояния при запечатывании в доверенном платформенном модуле, что позволяет компьютеру корректно запускаться.Turning on the debugger ensures that the correct measurements are calculated when sealing to the TPM, allowing the computer to start properly. Если нужно включить или выключить отладку при использовании BitLocker, сначала приостановите BitLocker, чтобы не дать компьютеру перейти в режим восстановления.If you need to turn debugging on or off when using BitLocker, be sure to suspend BitLocker first to avoid putting your computer into recovery mode.

Отзывы

Практическое применениеPractical applications

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер.Data on a lost or stolen computer is vulnerable to unauthorized access, either by running a software-attack tool against it or by transferring the computer’s hard disk to a different computer. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы.BitLocker helps mitigate unauthorized data access by enhancing file and system protections. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.BitLocker also helps render data inaccessible when BitLocker-protected computers are decommissioned or recycled.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker.There are two additional tools in the Remote Server Administration Tools, which you can use to manage BitLocker.

-

Средство просмотра паролей восстановления BitLocker.BitLocker Recovery Password Viewer. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS).The BitLocker Recovery Password Viewer enables you to locate and view BitLocker Drive Encryption recovery passwords that have been backed up to Active Directory Domain Services (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker.You can use this tool to help recover data that is stored on a drive that has been encrypted by using BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC).The BitLocker Recovery Password Viewer tool is an extension for the Active Directory Users and Computers Microsoft Management Console (MMC) snap-in.

С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker.By using this tool, you can examine a computer object’s Properties dialog box to view the corresponding BitLocker recovery passwords. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory.Additionally, you can right-click a domain container and then search for a BitLocker recovery password across all the domains in the Active Directory forest. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения.To view recovery passwords, you must be a domain administrator, or you must have been delegated permissions by a domain administrator. -

Средства шифрования диска BitLocker.BitLocker Drive Encryption Tools. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker.BitLocker Drive Encryption Tools include the command-line tools, manage-bde and repair-bde, and the BitLocker cmdlets for Windows PowerShell. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии.Both manage-bde and the BitLocker cmdlets can be used to perform any task that can be accomplished through the BitLocker control panel, and they are appropriate to use for automated deployments and other scripting scenarios. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления.Repair-bde is provided for disaster recovery scenarios in which a BitLocker protected drive cannot be unlocked normally or by using the recovery console.

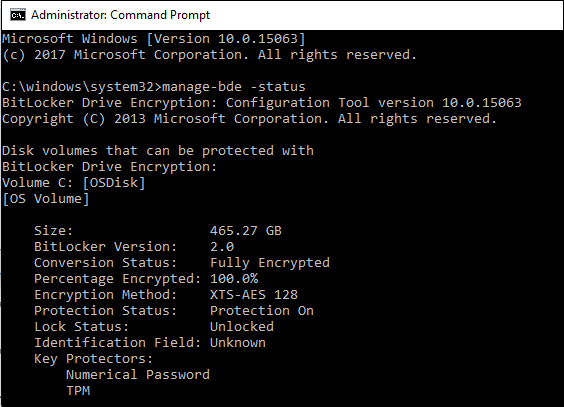

Manage-bde

Manage-bde is a command-line tool that can be used for scripting BitLocker operations. Manage-bde offers additional options not displayed in the BitLocker control panel. For a complete list of the manage-bde options, see the Manage-bde command-line reference.

Manage-bde includes fewer default settings and requires greater customization for configuring BitLocker. For example, using just the command on a data volume will fully encrypt the volume without any authenticating protectors. A volume encrypted in this manner still requires user interaction to turn on BitLocker protection, even though the command successfully completed because an authentication method needs to be added to the volume for it to be fully protected. The following sections provide examples of common usage scenarios for manage-bde.

Using manage-bde with operating system volumes

Listed below are examples of basic valid commands for operating system volumes. In general, using only the command will encrypt the operating system volume with a TPM-only protector and no recovery key. However, many environments require more secure protectors such as passwords or PIN and expect to be able to recover information with a recovery key. We recommend that you add at least one primary protector and a recovery protector to an operating system volume.

A good practice when using manage-bde is to determine the volume status on the target system. Use the following command to determine volume status:

This command returns the volumes on the target, current encryption status, encryption method, and volume type (operating system or data) for each volume:

The following example illustrates enabling BitLocker on a computer without a TPM chip. Before beginning the encryption process, you must create the startup key needed for BitLocker and save it to the USB drive. When BitLocker is enabled for the operating system volume, the BitLocker will need to access the USB flash drive to obtain the encryption key (in this example, the drive letter E represents the USB drive). You will be prompted to reboot to complete the encryption process.

An alternative to the startup key protector on non-TPM hardware is to use a password and an ADaccountorgroup protector to protect the operating system volume. In this scenario, you would add the protectors first. To add them, use this command:

This command will require you to enter and then confirm the password protector before adding them to the volume. With the protectors enabled on the volume, you can then turn on BitLocker.

On computers with a TPM, it is possible to encrypt the operating system volume without any defined protectors using manage-bde. Use this command:

This command encrypts the drive using the TPM as the default protector. If you are not sure if a TPM protector is available, to list the protectors available for a volume, run the following command:

Using manage-bde with data volumes

Data volumes use the same syntax for encryption as operating system volumes but they do not require protectors for the operation to complete. Encrypting data volumes can be done using the base command: or you can choose to add additional protectors to the volume first. We recommend that you add at least one primary protector and a recovery protector to a data volume.

A common protector for a data volume is the password protector. In the example below, we add a password protector to the volume and turn on BitLocker.

Что делать, если не удается считать ключ восстановления с USB-устройства флэш-памяти?What can I do if the recovery key on my USB flash drive cannot be read?

Некоторые компьютеры не поддерживают чтение с USB-устройств флэш-памяти в предзагрузочной среде.Some computers cannot read USB flash drives in the pre-boot environment. Сначала проверьте параметры встроенного ПО BIOS или UEFI и параметры загрузки, чтобы убедиться, что включено использование USB-накопителей.First, check your BIOS or UEFI firmware and boot settings to ensure that the use of USB drives is enabled. Включите использование USB-накопителей в BIOS или UEFI, если оно не включено, и повторите чтение ключа восстановления с USB-устройства флэш-памяти.If it is not enabled, enable the use of USB drives in the BIOS or UEFI firmware and boot settings and then try to read the recovery key from the USB flash drive again. Если по-прежнему не удается считать ключ, то необходимо подключить жесткий диск в качестве диска с данными к другому компьютеру с операционной системой, чтобы считать ключ восстановления с USB-устройства флэш-памяти.If it still cannot be read, you will have to mount the hard drive as a data drive on another computer so that there is an operating system to attempt to read the recovery key from the USB flash drive. Если USB-устройство флэш-памяти повреждено, то может понадобиться ввести пароль восстановления или использовать данные, необходимые для восстановления, резервная копия которых хранится в доменных службах Active Directory.If the USB flash drive has been corrupted or damaged, you may need to supply a recovery password or use the recovery information that was backed up to AD DS. Кроме того, если ключ восстановления используется в предзагрузочной среде, то убедитесь, что диск имеет файловую систему NTFS, FAT16 или FAT32.Also, if you are using the recovery key in the pre-boot environment, ensure that the drive is formatted by using the NTFS, FAT16, or FAT32 file system.

Managing devices joined to Azure Active Directory

Devices joined to Azure AD are managed using Mobile Device Management (MDM) policy from an MDM solution such as Microsoft Intune. Without Windows 10, version 1809, only local administrators can enable BitLocker via Intune policy. Starting with Windows 10, version 1809, Intune can enable BitLocker for standard users. status can be queried from managed machines via the Policy Configuration Settings Provider (CSP), which reports on whether BitLocker Device Encryption is enabled on the device. Compliance with BitLocker Device Encryption policy can be a requirement for Conditional Access to services like Exchange Online and SharePoint Online.

Starting with Windows 10 version 1703 (also known as the Windows Creators Update), the enablement of BitLocker can be triggered over MDM either by the Policy CSP or the BitLocker CSP. The BitLocker CSP adds policy options that go beyond ensuring that encryption has occurred, and is available on computers that run Windows 10 and on Windows phones.

For hardware that is compliant with Modern Standby and HSTI, when using either of these features, is automatically turned on whenever the user joins a device to Azure AD. Azure AD provides a portal where recovery keys are also backed up, so users can retrieve their own recovery key for self-service, if required. For older devices that are not yet encrypted, beginning with Windows 10 version 1703 (the Windows 10 Creators Update), admins can use the BitLocker CSP to trigger encryption and store the recovery key in Azure AD.

This is applicable to Azure Hybrid AD as well.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.