Active directory для чайников

Содержание:

- Физическая структура

- Domain Naming Master

- Архитектура ADPrep и проверки предварительных требованийADPrep and Prerequisite Checking Architecture

- Соглашения об именовании учетных записей и группAccount and Group Naming Conventions

- Преимущества перехода на Windows Server 2008 R2

- Установите RSAT для версий 1803 и ниже

- Аctive directory простыми словами

- Принципы организации одноранговых и многоранговых сетей

- Видео описание

- Безопасность

- Что такое root права на Андроид?

- АннотацияExecutive Summary

- Встречается в статьях

- Доверчивый

- Домен Active DirectoryActive Directory domain

Физическая структура

Сайты — это физические (а не логические) группы, определяемые одной или несколькими IP- подсетями. AD также содержит определения соединений, отделяя низкоскоростные (например, WAN , VPN ) от высокоскоростных (например, LAN ) каналов. Определения сайтов не зависят от домена и структуры подразделения и являются общими для всего леса. Сайты используются для управления сетевым трафиком, генерируемым репликацией, а также для направления клиентов к ближайшим контроллерам домена (DC). Microsoft Exchange Server 2007 использует топологию сайта для маршрутизации почты. Политики также могут быть определены на уровне сайта.

Физически информация Active Directory хранится на одном или нескольких контроллерах однорангового домена , заменяя модель NT PDC / BDC . Каждый DC имеет копию Active Directory. Серверы, присоединенные к Active Directory и не являющиеся контроллерами домена, называются рядовыми серверами. Подмножество объектов в разделе домена реплицируется на контроллеры домена, настроенные как глобальные каталоги. Серверы глобального каталога (GC) предоставляют глобальный список всех объектов в лесу. Серверы глобального каталога реплицируют на себя все объекты из всех доменов и, следовательно, предоставляют глобальный список объектов в лесу. Однако для минимизации трафика репликации и сохранения небольшого размера базы данных GC реплицируются только выбранные атрибуты каждого объекта. Это называется частичным набором атрибутов (PAS). PAS можно изменить, изменив схему и пометив атрибуты для репликации в GC. Более ранние версии Windows использовали для связи NetBIOS . Active Directory полностью интегрирован с DNS и требует TCP / IP — DNS. Для полноценной работы DNS-сервер должен поддерживать записи ресурсов SRV , также известные как служебные записи.

Репликация

Active Directory синхронизирует изменения с помощью репликации с несколькими мастерами . Репликация по умолчанию — это «вытягивание», а не «проталкивание», что означает, что реплики извлекают изменения с сервера, на котором это изменение было выполнено. Средство проверки согласованности знаний (KCC) создает топологию репликации ссылок сайтов, используя определенные сайты для управления трафиком. Репликация внутри сайта происходит часто и автоматически в результате уведомления об изменении, которое заставляет одноранговые узлы начать цикл репликации по запросу. Интервалы межсайтовой репликации обычно реже и по умолчанию не используются уведомления об изменениях, хотя это настраивается и может быть идентично внутрисайтовой репликации.

У каждого канала может быть «стоимость» (например, DS3 , T1 , ISDN и т. Д.), И KCC соответственно изменяет топологию канала связи. Репликация может происходить транзитивно через несколько связей сайтов на мостах связи сайтов с одним и тем же протоколом , если стоимость невысока, хотя KCC автоматически стоит меньше прямых ссылок между сайтами, чем транзитивные соединения. Репликацию между сайтами можно настроить для выполнения между сервером-плацдармом на каждом сайте, который затем реплицирует изменения на другие контроллеры домена в пределах сайта. Репликация для зон Active Directory настраивается автоматически при активации DNS в домене на основе сайта.

Репликация Active Directory использует удаленные вызовы процедур (RPC) по IP (RPC / IP). Между сайтами SMTP можно использовать для репликации, но только для изменений в GC схемы, конфигурации или частичного набора атрибутов (глобального каталога). SMTP нельзя использовать для репликации раздела домена по умолчанию.

Domain Naming Master

(отдельная статья тут – Domain Naming Master)

Следующая роль лесного уровня – хозяин именования доменов. Как понятно из определения “лесной”, этого товарища в лесу также не более одного.

Domain Naming Master отвечает за операции, связанные с именами доменов Active Directory. Но не только. Зон ответственности у него четыре:

- Добавление и удаление доменов в пределах леса

- Создание и удаление разделов (application directory partitions)

- Создание и удаление перекрестных ссылок (crossRef)

- Одобрение переименования домена

Пройдемся по каждой чуть подробнее.

Добавление и удаление доменов

Добавлять и удалять домены позволяется только контроллеру с ролью Domain Naming Master. Этот контроллер бдительно следит, чтобы добавляемый домен имел уникальное в пределах леса NETBIOS-имя. Если Naming Master недоступен, на попытках изменить число доменов в лесу можно ставить крест.

Нужно отметить, что проверять уникальность FQDN-имени нового домена на специально отведенном контроллере смысла нет, проще запросить информацию из DNS.

Создание и удаление разделов

В Windows 2003 появилась возможность создавать обособленные разделы, или, как их еще называют, партиции. Партиции используются для хранения в AD произвольных данных. Самый яркий пример использования партиций – хранение данных для DNS-серверов в партициях ForestDnsZones и DomainDnsZones.

Стоит ли говорить, что управление партициями при недоступном DNM невозможно? Хотя… Да, возможен вариант, когда доступный Domain Naming Master хостится на сервере с ОС Windows 2000, тогда о партициях речи тоже не будет.

Создание и удаление перекрестных ссылок

Перекрестные ссылки используются для поиска по каталогу в том случае, если сервер, к которому подключен клиент, не содержит нужной копии каталога; причем ссылаться можно даже на домены вне леса, при условии их доступности. Хранятся перекрестные ссылки (объекты класса crossRef) в контейнере Partitions раздела Configuration, и только Domain Naming Master имеет право в этом контейнере хозяйничать. Понятно, что читать содержимое контейнера может любой контроллер, благо раздел Configuration один для всего леса, но вот изменять его содержимое может лишь один.

Очевидно, что недоступность контроллера с ролью Domain Naming Master опечалит администратора, желающего создать новую перекрестную ссылку, или удалить ненужную.

Одобрение переименования домена

В процессе переименования домена основная утилита этого действа (rendom.exe) составляет скрипт с инструкциями, которые должны будут выполниться в процессе переименования. Все инструкции проверяются, после чего скрипт помещается в атрибут msDS-UpdateScript контейнера Partitions раздела Configuration. Помимо этого, значения атрибута msDS-DnsRootAlias для каждого объекта класса crossRef устанавливаются в соответствии с новой моделью именования доменов. Поскольку право менять содержимое crossRefContainer есть только у контроллера с ролью Domain Naming Master, то очевидно, что проверку инструкций и запись атрибутов выполняет именно он.

Если при проверке скрипта обнаружатся ошибки, или новый лес окажется некошерным, или выявятся пересечения имен между доменами старого и нового лесов, весь процесс переименования будет остановлен.

Пожалуй, Domain Naming Master – единственная роль, без которой можно безболезненно жить годами. Но, разумеется, лучше, когда всё работает.

Архитектура ADPrep и проверки предварительных требованийADPrep and Prerequisite Checking Architecture

Средство Adprep больше не обязательно запускать на хозяине схемы.Adprep no longer requires running on the schema master. Его можно запускать удаленно с компьютера с 64-разрядной версией Windows Server 2008 или более поздней версии.It can be run remotely from a computer that runs Windows Server 2008 x64 or later.

Примечание

Средство Adprep использует протокол LDAP для импорта файлов Schxx.ldf и не переподключается автоматически, если во время импорта подключение к хозяину схемы прерывается.Adprep uses LDAP to import Schxx.ldf files and does not automatically reconnect if the connection to the schema master is lost during import. В процессе импорта хозяин схемы переводится в специальный режим, а переподключение отключается, так как при повторном подключении по протоколу LDAP режим станет иным.As part of the import process, the schema master is set in a specific mode and automatic reconnection is disabled because if LDAP reconnects after the connection is lost, the re-established connection would not be in the specific mode. В этом случае схема будет обновлена неправильно.In that case, the schema would not be updated correctly.

Проверка предварительных требований обеспечивает соблюдение определенных условий.Prerequisite checking ensures that certain conditions are true. Эти условия необходимы для успешной установки доменных служб Active Directory.These conditions are required for successful AD DS installation. Если некоторые обязательные условия не выполняются, вы можете устранить проблемы, а затем продолжить установку.If some required conditions are not true, they can be resolved before continuing the installation. Также проверяется готовность леса или домена к автоматическому выполнению кода развертывания Adprep.It also detects that a forest or domain are not yet prepared, so that the Adprep deployment code runs automatically.

Исполняемые файлы, файлы DLL, LDF и другие файлы ADPrepADPrep Executables, DLLs, LDFs, files

- ADprep.dllADprep.dll

- Ldifde.dllLdifde.dll

- Csvde.dllCsvde.dll

- Sch14.ldf — Sch56.ldfSch14.ldf — Sch56.ldf

- Schupgrade.catSchupgrade.cat

- *dcpromo.csv*dcpromo.csv

Код подготовки Active Directory, который ранее помещался в файле ADprep.exe, прошел рефакторинг и теперь находится в файле adprep.dll.The AD Preparation code formerly housed in ADprep.exe is refactored into adprep.dll. Это позволяет как программе ADPrep.exe, так и модулю Windows PowerShell ADDSDeployment использовать библиотеку для выполнения одних и тех же задач с помощью одинаковых возможностей.This allows both ADPrep.exe and the ADDSDeployment Windows PowerShell module to use the library for the same tasks and have the same capabilities. Программа Adprep.exe имеется на установочном носителе, но автоматические процессы не обращаются к ней напрямую — администратор должен запустить ее вручную.Adprep.exe is included with the installation media but automated processes do not call it directly — only an Administrator runs it manually. Она может выполняться в 64-разрядной версии Windows Server 2008 и более поздних операционных системах.It can only run on Windows Server 2008 x64 and later operating systems. Программы ldifde.exe и csvde.exe также имеют DLL-версии, прошедшие рефакторинг, которые загружаются процессом подготовки.Ldifde.exe and csvde.exe also have refactored versions as DLLs that are loaded by the preparation process. Для расширения схемы по-прежнему используются заверенные подписями LDF-файлы, как в предыдущих версиях операционной системы.Schema extension still uses the signature-verified LDF files, like in previous operating system versions.

Важно!

32-разрядного средства Adprep32.exe для Windows Server 2012 не существует.There is no 32-bit Adprep32.exe tool for Windows Server 2012. Для подготовки леса и домена необходим по крайней мере один компьютер с Windows Server 2008 (64-разрядной версии), Windows Server 2008 R2 или Windows Server 2012, работающий как контроллер домена, рядовой сервер или член рабочей группы.You must have at least one Windows Server 2008 x64, Windows Server 2008 R2, or Windows Server 2012 computer, running as a domain controller, member server, or in a workgroup, to prepare the forest and domain. Средство Adprep.exe нельзя запустить в 64-разрядной версии Windows Server 2003.Adprep.exe does not run on Windows Server 2003 x64.

Соглашения об именовании учетных записей и группAccount and Group Naming Conventions

В следующей таблице представлено описание соглашений об именовании, используемых в этом документе для групп и учетных записей, упоминаемых в документе.The following table provides a guide to the naming conventions used in this document for the groups and accounts referenced throughout the document. В таблицу включены сведения о расположении каждой учетной записи или группы, ее имя, а также о том, как в этом документе указываются ссылки на эти учетные записи или группы.Included in the table is the location of each account/group, its name, and how these accounts/groups are referenced in this document.

| Расположение учетной записи или группыAccount/Group Location | Имя учетной записи или группыName of Account/Group | Как на него ссылаться в этом документеHow It is Referenced in this Document |

|---|---|---|

| Active Directory — каждый доменActive Directory — each domain | АдминистраторAdministrator | Встроенная учетная запись администратораBuilt-in Administrator account |

| Active Directory — каждый доменActive Directory — each domain | АдминистраторыAdministrators | Встроенная группа администраторов (BA)Built-in Administrators (BA) group |

| Active Directory — каждый доменActive Directory — each domain | Администраторы доменаDomain Admins | Группа администраторов домена (DA)Domain Admins (DA) group |

| Active Directory — корневой домен лесаActive Directory — forest root domain | Администраторы предприятияEnterprise Admins | Группа администраторов предприятия (EA)Enterprise Admins (EA) group |

| База данных диспетчера учетных записей безопасности локального компьютера (SAM) на компьютерах под управлением Windows Server и рабочих станций, не являющихся контроллерами доменаLocal computer security accounts manager (SAM) database on computers running Windows Server and workstations that are not domain controllers | АдминистраторAdministrator | Учетная запись локального администратораLocal Administrator account |

| База данных диспетчера учетных записей безопасности локального компьютера (SAM) на компьютерах под управлением Windows Server и рабочих станций, не являющихся контроллерами доменаLocal computer security accounts manager (SAM) database on computers running Windows Server and workstations that are not domain controllers | АдминистраторыAdministrators | Локальная группа администраторовLocal Administrators group |

Преимущества перехода на Windows Server 2008 R2

Даже если в вашей компании уже развёрнута служба каталогов Active Directory на базе Windows Server 2003, то вы можете получить целый ряд преимуществ, перейдя на Windows Server 2008 R2. Windows Server 2008 R2 предоставляет следующие дополнительные возможности:

-

Контроллер домена только для чтения RODC (Read-only Domain Controller). Контроллеры домена хранят учётные записи пользователей, сертификаты и много другой конфиденциальной информации. Если серверы расположены в защищённых ЦОД-ах, то о сохранности данной информации можно быть спокойным, но что делать, если котроллер домена стоит в филиале в общедоступном месте. В данном случае существует вероятность, что сервер украдут злоумышленники и взломают его. А затем используют эти данные для организации атаки на вашу корпоративную сеть, с целью кражи или уничтожения информации. Именно для предотвращения таких случаев в филиалах устанавливают контролеры домена только для чтения (RODC). Во-первых RODC-контроллеры не хранят пароли пользователей, а лишь кэшируют их для ускорения доступа, а во-вторых они используют одностороннюю репликацию, только из центральных серверов в филиал, но не обратно. И даже, если злоумышленники завладеют RODC контроллером домена, то они не получат пароли пользователей и не смогут нанести ущерб основной сети.

-

Восстановление удалённых объектов Active Directory. Почти каждый системный администратор сталкивался с необходимостью восстановить случайно удалённую учётную запись пользователя или целой группы пользователей. В Windows 2003 для этого требовалось восстанавливать службу каталогов из резервной копии, которой зачастую не было, но даже если она и была, то восстановление занимало достаточно много времени. В Windows Server 2008 R2 появилась корзина Active Directory. Теперь при удалении пользователя или компьютера, он попадает в корзину, из которой он может быть восстановлен за пару минут в течение 180 дней с сохранением всех первоначальных атрибутов.

-

Упрощённое управление. В Windows Server 2008 R2 были внесены ряд изменений, значительно сокращающих нагрузку на системных администраторов и облегчающих управление ИТ-инфраструктурой. Например появились такие средства, как: Аудит изменений Active Directory, показывающий, кто, что и когда менял; политики сложности паролей настраеваемые на уровне групп пользователей, ранее это было возможно сделать только на уровне домена; новые средства управления пользователями и компьютерами; шаблоны политик; управление при помощи командной строки PowerShell и т.д.

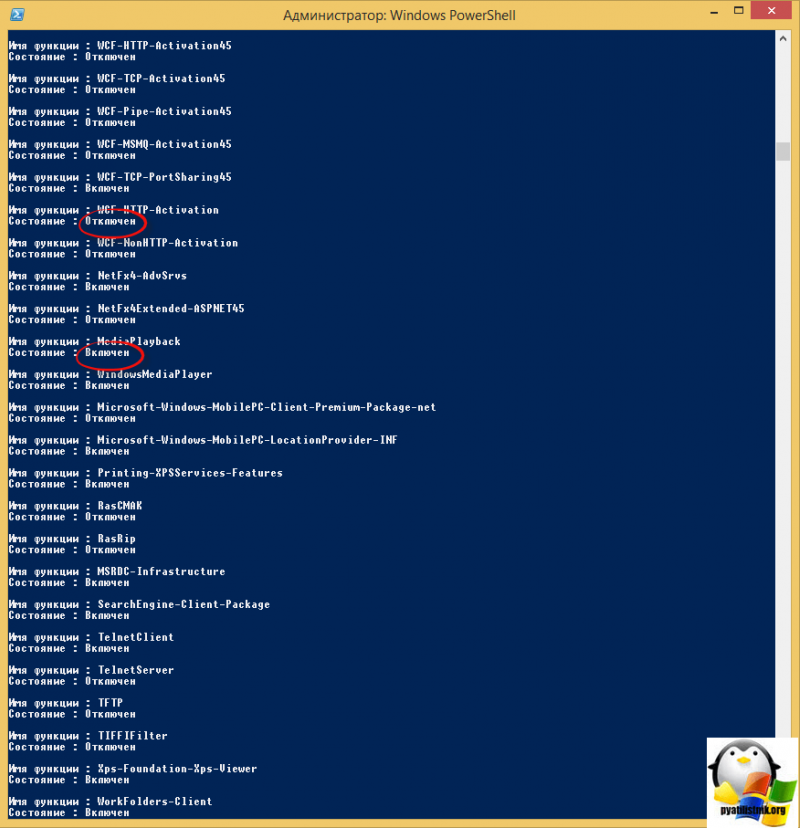

Установите RSAT для версий 1803 и ниже

Установка RSAT и включение Active Directory в более старой версии Windows 10 занимает немного больше времени. Имейте в виду, что ограничение для редакций Enterprise и Professional по-прежнему действует. Давайте посмотрим, как включить Active Directory в версиях 1803 и ниже.

- Запустите браузер вашего компьютера.

- Перейдите в Центр загрузки Microsoft и найдите Средства удаленного администрирования сервера для Windows 10.

- Нажмите кнопку «Скачать».

- Выберите последнюю версию, чтобы обеспечить максимальную совместимость.

- Нажмите кнопку «Далее» и дождитесь завершения загрузки.

- Затем нажмите клавишу «Win» на клавиатуре.

- Поиск панели управления.

- На панели управления нажмите на вкладку «Программы».

- Далее выберите «Программы и компоненты».

- Нажмите «Включить или отключить функции Windows».

- Разверните раздел «Инструменты удаленного администрирования сервера» в меню.

- Далее выберите «Инструменты администрирования ролей».

- Выберите «Инструменты AD LDS и AD DS».

- Установите флажок «Инструменты AD DS».

- Нажмите кнопку «ОК».

Параметр «Администрирование» теперь должен появиться в меню «Пуск». Вы должны найти там все инструменты Active Directory, и вы можете использовать и изменять их через это меню.

Аctive directory простыми словами

Если говорить проще AD это база (табличка) находящаяся на одном или нескольких компьютерах-серверах, которая вмещает всю информацию о пользователях подключенных к сети: учетная запись, пароль и права доступа. Благодаря индексации ресурсов домена (сети) поиск устройств или информации происходит очень быстро и не отражается на работе пользователей. Каждый пользователь работает со своими уникальными настройками и правами, поэтому при работе за другим компьютером, но со своим именем и паролем, он увидит свои настройки и рабочий стол, к которому привык.

В общем говоря эта кибертехнология подобна телефонному справочнику, где хранится информация обо всех пользователях и ресурсах сетевого объекта (предприятия или организации)

Служебные программы Интернета соединяют все компьютеры в сеть (Домен). DNS-домены созданы по принципу иерархии, являются основой Интернета. На разных иерархических уровнях идентификация происходит по-разному, а DNS преобразовывает названия сайтов в IP-адрес. Например, diadema.network.com в 192.168.1.8. Где diadema –компьютерное имя, а network – домен этой ячейки.

Домены верхних уровней называются главными (корневыми) доменами.

Нижними уровнями являются «Деревья». Они представляют собой структуру с множеством доменов. Главным звеном структуры есть коренной(главный) домен. Для него создаются низшие (дочерние) Active Directory. Названия (имена) доменов для Active Directory могут использоваться один раз и не повторяться.

Работа с доменами Active Directory

Пользоваться всеми привилегиями служебной программы Active Directory могут только те компьютеры, у которых установлена система (ОС) Windows XP Professional и Windows 2000. Они представляют собой абонентов ADс доступом к различным ресурсам этой сети.

Операционная система (ОС) Windows Server 2003 играет роль главного домена и производит контроль правовых доступов к ресурсам. Иногда предоставляя некоторым контроллерам домена больше прав для выполнения определенных задач, и при переходе на определенные сайты.

Преимущества active directory

Если предприятие заинтересовано в создании доступа к информации не одного пользователя, тогда Active Directory будет отличной альтернативой. Рассмотрим основные достоинства использование приложения Active Directory:

Централизованная база. Active Directory представляет себя, как сконцентрированную службу каталога и реализуется в рамках предприятия. Это значительно облегчает работу модератора, так как руководство учетными записями не требует соединения с двумя или более каталогами. Кроме того, применяется всего одна служба по всем приложениям.

Удобная регистрация. После проведения регистрации, пользователь имеет возможность использовать все ресурсы сети без дополнительных настроек и в любое время.

Делегированное управление. Active Directory дает администраторам возможность передавать свои права. Для этого используется дополнительный мастер «Delegation Of Control Wizard» или настройка разрешения доступа к другим объектам Active Directory.

Встроенная безопасность. Приложение Active Directory работает с системой безопасности, встроенной в Windows Server 2003, что защищает всю сеть от вредоносных программ. Попытка проникновения вирусов будет сразу заблокирована.

Используем базу данных на windows server 2012

БД Windows Server 2012 работает с новыми и усовершенствованными функциями, которые позволяют преобразовывать облачные хранения, сокращая расходы на дополнительные технологии. Также много инноваций для удобной работы c необходимой информацией и работой с доменными службами active directory.

Windows Server 2012 располагает современной платформой с архитектурой, что разделена, тем самым обеспечивает свободу действий при настройке серверной части. Она являет собой универсальную и эластичную платформу для веб-приложений. Современный стиль в работе обеспечивает гибкость и легкость доступа к привычной обстановке и не зависит от устройства, которое используется.

Принципы организации одноранговых и многоранговых сетей

Логическое построение компьютерной сети можно осуществить с помощью 2 подходов:

1. Организация рабочей группы (Workgroup) в одноранговых сетях;

2. Организация службы каталогов (Active Directory) в клиет-серверных (многоранговых) сетях.

Рассмотрим ситуацию когда имеются 2 рабочие станции — РС1 и РС2, которые объединены между собой, и стоит задача организации предоставления совместных ресурсов.

Эту задачу можно решить двумя способами.

Первый способ — расшарить для всех необходимый ресурс, позволяя таким образом любому пользователю обращаться к ресурсу.

Такой способ нам не подходит, ввиду отсутствия элементарного уровня безопасности.

Второй способ — создание на обоих рабочих станциях учетных записей пользователей, которым разрешен доступ к совместным ресурсам.

На РС1 помимо учетной записи user1 мы создаем учетную запись user2 c точно таким же паролем, как на РС2, т.е. 54321, а на РС2 учетную запись user2 с паролем 12345.

Таким образом, каждый узел непосредственно выполняет контроль аутентификации и авторизации пользователей — это одноранговая сеть.

На данном этапе все хорошо: проблема авторизации и аутентификации решена — доступ будет разрешен только ограниченному кругу лиц, который мы указали.

Но возникает другая проблема, что если пользователь user2 на РС2 решит изменить свой пароль? Тогда если пользователь user1 сменит пароль учетной записи, доступ user2 на РС1 к ресурсу будет невозможен.

Еще один пример: у нас есть 20 рабочих станций с 20-ю учетными записями, которым мы хотим предоставить доступ к некоему файловому серверу, для этого мы должны создать 20 учетных записей на файловом сервере и предоставить доступ к необходимому ресурсу.

А если их будет не 20 а 200?

Как вы понимаете администрирование сети при таком подходе превращается в кромешный ад.

Поэтому подход с использованием рабочих групп подходит для небольших офисных сетей с количеством ПК не более 10 единиц.

При наличии в сетке более 10 рабочих станций, рационально оправданным стает подход, при котором одному узлу сети делегируют права выполнения аутентификации и авторизации.

Этим узлом и выступает контролер домена — Active Directory.

Видео описание

Безопасность

Active Directory играет важную роль в будущем сетей Windows. Администраторы должны иметь возможность защищать свой каталог от злоумышленников и пользователей, одновременно делегируя задачи другим администраторам. Все это возможно с использованием модели безопасности Active Directory, которая связывает список управления доступом (ACL) с каждым атрибутом контейнера и объекта в каталоге.

Высокий уровень контроля позволяет администратору предоставлять отдельным пользователям и группам различные уровни разрешений для объектов и их свойств. Они могут даже добавлять атрибуты к объектам и скрывать эти атрибуты от определенных групп пользователей. Например, можно установить ACL, чтобы только менеджеры могли просматривать домашние телефоны других пользователей.

Что такое root права на Андроид?

АннотацияExecutive Summary

Встречается в статьях

Инструкции:

- Как настроить Freeradius для Active Directory и MySQL

- Как настроить OpenVPN с аутентификацией через LDAP

- Установка и настройка Remote Desktop Gateway на Windows Server

- Настройка аутентификации по SSH через Active Directory на CentOS

- Как установить и настроить Project Server 2010

- Как настраивать терминальный сервер

- Установка и настройка OpenVPN на CentOS

- Как настроить сервер OpenVPN на Windows

- Установка и настройка FTP-сервера vsFTPd на CentOS 7

- Как установить и настроить iRedMail на Linux CentOS

- Настройка портала TeamPass для совместного хранения паролей

- Инструкция по установке и использованию GLPI на Linux CentOS

- Установка и настройка OpenVPN на Ubuntu Server

- Установка Openfire на Ubuntu для мгновенного обмена сообщениями

- Установка XMPP-сервера Openfire на CentOS для мгновенного обмена сообщениями

- Установка и настройка файлового сервера Samba на CentOS 8

- Настройка L2TP VPN-сервера на CentOS 8 для возможности подкючения стандартными средствами Windows

- Установка и настройка WSUS — сервера обновлений продуктов Microsoft

Мини-инструкции:

- Как работать с общими календарями в MS Exchange

- Управление FSMO через powershell

- Как создать почтовый контакт в Exchange Server

- Как добавить фотографию в Exchange

- Как включить аудит доступа к файлам

- Как установить роль контроллера домена

- Работа с пользователями Active Directory с помощью Powershell

- Управление группами Microsoft Active Directory из командной строки Powershell

- Сертификат для Linux в центре сертификации Active Directory Certificate Services

- Как ограничить время RDP-сессий на терминальном сервере

- Как запускать скрипты Powershell через групповую политику (GPO)

- Подробная инструкция по настройке OpenVPN клиента

- Настройка защиты DNS ответов от BIND при помощи DNSSEC

- Работа со статистикой сообщений в Microsoft Exchange Server

- Использование динамических групп рассылки в MS Exchange Server

- Инструкция по работе со схемой службы каталогов Active Directory

- Как работать с очередью сообщений в почтовом сервере Exchange

- Шпаргалка по операциям над базой данных Exchange Server

- Настройка Squid-аутентификации через службу каталогов Active Directory

- Настройка Squid + SquidGuard на Linux CentOS 7

- Установка сервера для сбора тревожных событий Alerta на Linux Ubuntu

- Как настроить доверительные отношения между доменами Active Directory

- Настройка аутентификации Grafana через Active Directory

- Установка и настройка LDAP сервера FreeIPA на Linux CentOS

- Уменьшение использования памяти процессом Microsoft Exchange MDB Store

- Изменение настроек ограничений почтового сервера MS Exchange Server

- Как установить и настроить сервер OpenVPN на CentOS 8

- Как обновить сервер Grafana на Linux с версии 5 до 6

- Установка и использование сервера Freeradius на Linux CentOS 8

- Установка сервера видеоконференций TrueConf на Windows

- Понизить контроллера домена до рядового сервера

- Настройка общей адресной книги в различных почтовых клиентах

- Настройка аутентификации доменных пользователей в Nextcloud

Вопросы и ответы:

- Какая операционная система лучше подходит для файлового сервера

- Все версии операционной системы Windows

- Принцип организации централизованной адресной книги для почтового сервера

Примеры моих работ:

- Установка сервера резервного копирования на базе Symantec Backup Exec

- Установка сервера инвентаризации на базе OCS Inventory

Доверчивый

Чтобы разрешить пользователям в одном домене получать доступ к ресурсам в другом, Active Directory использует доверие.

Доверительные отношения внутри леса создаются автоматически при создании доменов. Лес устанавливает границы доверия по умолчанию, а неявное транзитивное доверие устанавливается автоматически для всех доменов в лесу.

Терминология

- Одностороннее доверие

- Один домен разрешает доступ пользователям в другом домене, но другой домен не разрешает доступ пользователям в первом домене.

- Двустороннее доверие

- Два домена разрешают доступ пользователям в обоих доменах.

- Надежный домен

- Домен, которому доверяют; пользователи которого имеют доступ к доверяющему домену.

- Переходное доверие

- Доверие, которое может распространяться за пределы двух доменов на другие доверенные домены в лесу.

- Непереходное доверие

- Одностороннее доверие, не выходящее за пределы двух доменов.

- Явное доверие

- Доверие, которое создает администратор. Он не транзитивен и действует только в одну сторону.

- Перекрестное доверие

- Явное доверие между доменами в разных деревьях или в одном дереве, когда между двумя доменами не существует отношения потомок / предок (дочерний / родительский).

- Ярлык

- Объединяет два домена в разных деревьях, транзитивный, одно- или двусторонний.

- Лесной трест

- Относится ко всему лесу. Переходный, одно- или двусторонний.

- Царство

- Может быть транзитивным или нетранзитивным (непереходным), одно- или двусторонним.

- Внешний

- Подключитесь к другим лесам или доменам, не относящимся к AD. Нетранзитивный, одно- или двусторонний.

- PAM доверие

- Одностороннее доверие, используемое Microsoft Identity Manager из (возможно, низкоуровневого) производственного леса в «бастионный» лес (уровень функциональности Windows Server 2016 ), которое выдает ограниченное по времени членство в группах.

Домен Active DirectoryActive Directory domain

Домен — это раздел в Active Directory лесу.A domain is a partition in an Active Directory forest. Секционирование данных позволяет организациям реплицировать данные только там, где это необходимо.Partitioning data enables organizations to replicate data only to where it is needed. Таким образом, каталог может глобально масштабироваться по сети, имеющей ограниченную доступную пропускную способность.In this way, the directory can scale globally over a network that has limited available bandwidth. Кроме того, домен поддерживает ряд других основных функций, относящихся к администрированию, в том числе:In addition, the domain supports a number of other core functions related to administration, including:

-

Удостоверение пользователя в масштабе всей сети.Network-wide user identity. Домены позволяют создавать удостоверения пользователей один раз и ссылаться на любой компьютер, присоединенный к лесу, в котором находится домен.Domains allow user identities to be created once and referenced on any computer joined to the forest in which the domain is located. Контроллеры домена, составляющие домен, используются для безопасного хранения учетных записей пользователей и учетных данных пользователей (таких как пароли или сертификаты).Domain controllers that make up a domain are used to store user accounts and user credentials (such as passwords or certificates) securely.

-

Аутентификация.Authentication. Контроллеры домена предоставляют пользователям службы проверки подлинности и предоставляют дополнительные данные авторизации, такие как членство в группах пользователей, которые можно использовать для управления доступом к ресурсам в сети.Domain controllers provide authentication services for users and supply additional authorization data such as user group memberships, which can be used to control access to resources on the network.

-

Отношения доверия.Trust relationships. Домены могут расширять службы проверки подлинности для пользователей в доменах за пределами собственного леса с помощью доверенных отношений.Domains can extend authentication services to users in domains outside their own forest by means of trusts.

-

Репликации.Replication. Домен определяет раздел каталога, который содержит достаточно данных для предоставления доменных служб, а затем реплицирует его между контроллерами домена.The domain defines a partition of the directory that contains sufficient data to provide domain services and then replicates it between the domain controllers. Таким образом, все контроллеры домена являются одноранговыми в домене и управляются как единое целое.In this way, all domain controllers are peers in a domain and are managed as a unit.