Http авторизация

Содержание:

- Доступ к API с помощью токенов доступа

- Расчёт собственных средств (капитала)

- Двухфакторная аутентификация

- Сервисы с множественными точками входа

- Определение

- Аутентификация на основе JWT (Json Web Tokens)

- Способы аутентификации

- Способы решения подобных проблем

- Что такое идентификация?

- Какую сетевую идентификацию выбрать

- Особенности систем

- Аутентификация через единую точку входа (SSO)

- Двухфакторная (2FA — двухэтапная) аутентификация

- Аутентификация и ее разновидности

- Выводы

Доступ к API с помощью токенов доступа

Расчёт собственных средств (капитала)

Форма 134

2015 год

2014 год

2013 год

2012 год

2011 год

2010 год

на 1 января

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

Двухфакторная аутентификация

В примере выше мы реализовали однофакторную систему аутентификации. Это означает, что для входа в систему пользователю нужно знать всего лишь пароль.

Сервисы с множественными точками входа

Возьмем для примера Gmail.

В Gmail можно войти как с веб интерфейса, так и с мобильного. Как можно произвести авторизацию пользователя с андроид приложения, если AppID нашего приложения и AppID сервиса будут различаться?

Для этого есть фасеты (facets).

Фасеты — это JSON файл со списком всех ID, которым разрешается производить аутентификацию для выбранного сервиса. Для примера, вот фасеты Google:

Фасеты должны быть в том же доменном пространстве что и AppID. Например, если наше AppID это https://example.com/facets.json, то https://**security**.example**.com пройдет проверку, а https://security.example.net **нет.

Для мобильных приложений фасеты имеют URI схему вида “OS:TYPE:ID”. Для андроида вычисляется SHA-1 сертификата подписи apk. Для IOS это bundle ID.

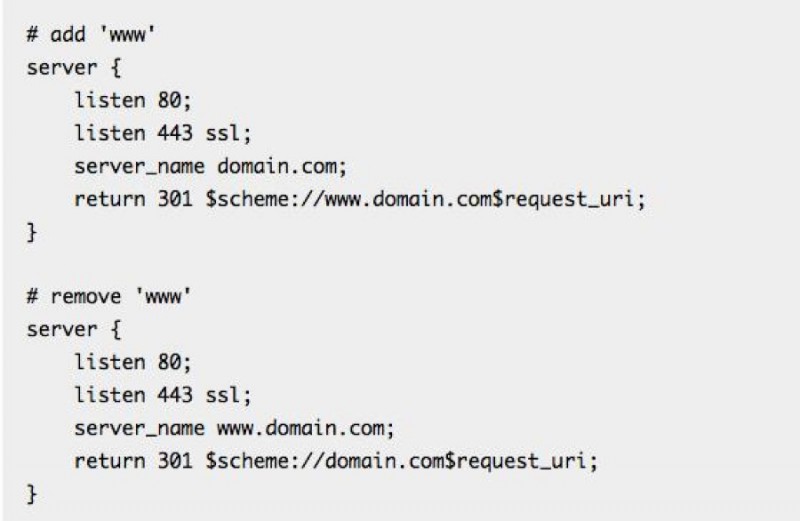

Фасеты обязаны раздаваться по HTTPS!

Определение

Аутентификация – прохождение проверки подлинности.

Авторизация – предоставление и проверка прав на совершение каких-либо действий в системе.

Естественно, и аутентификацию, и авторизацию используют не только в процессе получения доступа к сетевым аккаунтам. Автоматизированные системы, EDI, передача данных, пластиковые банковские карты – мы не один раз в день проходим эти процедуры в автоматическом режиме.

В англоязычных системах путаницы с терминологией не возникает: пользователь вообще не задумывается, чем отличается аутентификация от авторизации, ведь обе процедуры от его глаз скрыты. Предлагается «войти в систему» – «log in, logging in».

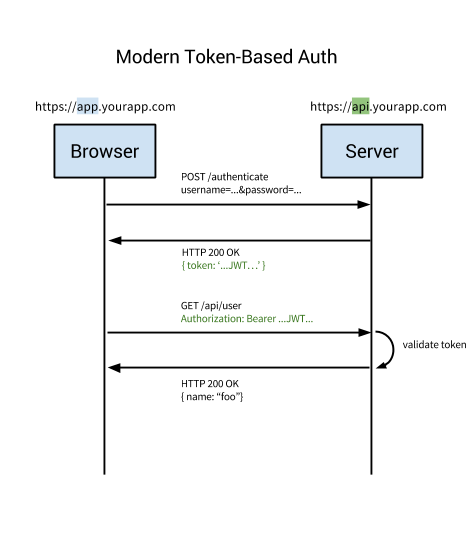

Аутентификация на основе JWT (Json Web Tokens)

JWT это строка следующего формата:

Например:

Процедура аутентификации на основе токенов:

- Пользователь вводит имя и пароль.

- Сервер проверяет их и возвращает токен (JWT), который может содержать метаданные вроде user_id, разрешений и т. д.

- Токен хранится на клиентской стороне, чаще всего в локальном хранилище, но может лежать и в хранилище сессий или кук.

- Последующие запросы к серверу обычно содержат этот токен в качестве дополнительного заголовка авторизации в виде Bearer {JWT}. Ещё токен может пересылаться в теле POST-запроса и даже как параметр запроса.

- Сервер расшифровывает JWT, если токен верный, сервер обрабатывает запрос.

- Когда пользователь выходит из системы, токен на клиентской стороне уничтожается, с сервером взаимодействовать не нужно.

Преимущества:

- Серверу не нужно хранить записи с пользовательскими токенами или сессиями. Каждый токен самодостаточен, содержит все необходимые для проверки данные, а также передаёт затребованную пользовательскую информацию. Поэтому токены не усложняют масштабирование.

- В куках вы просто храните ID пользовательских сессий, а JWT позволяет хранить метаданные любого типа, если это корректный JSON.

- При использовании кук бэкенд должен выполнять поиск по традиционной SQL-базе или NoSQL-альтернативе, и обмен данными наверняка длится дольше, чем расшифровка токена. Кроме того, раз вы можете хранить внутри JWT дополнительные данные вроде пользовательских разрешений, то можете сэкономить и дополнительные обращения поисковые запросы на получение и обработку данных.

- Допустим, у вас есть API-ресурс /api/orders, который возвращает последние созданные приложением заказы, но просматривать их могут только пользователи категории админов. Если вы используете куки, то, сделав запрос, вы генерируете одно обращение к базе данных для проверки сессии, ещё одно обращение — для получения пользовательских данных и проверки, относится ли пользователь к админам, и третье обращение — для получения данных.

- А если вы применяете JWT, то можете хранить пользовательскую категорию уже в токене. Когда сервер запросит его и расшифрует, вы можете сделать одно обращение к базе данных, чтобы получить нужные заказы.

- У использования кук на мобильных платформах есть много ограничений и особенностей. А токены сильно проще реализовать на iOS и Android. К тому же токены проще реализовать для приложений и сервисов интернета вещей, в которых не предусмотрено хранение кук.

Способы аутентификации

Способы решения подобных проблем

В случае появления уведомления «нет данных для вашей аутентификации» нужно подключить 3D-Secure, мобильный банк, проверить срок действия пластика или получать новую карту Сбербанка.

Мнение эксперта

Анастасия Яковлева

Банковский кредитный эксперт

Подать заявку

Прямо сейчас вы можете бесплатно подать заявку на займ, кредит или карту сразу в несколько банков. Предварительно узнать условия и рассчитать переплату на калькуляторе. Хотите попробовать?

Подключение 3D-Secure

Технология защищает от несанкционированного доступа к платежам и работает по схеме:

Система оповестит вас, если постороннее лицо попытается расплатиться картой. Подключить 3D-Secure можно на официальном сайте банковского учреждения. Адрес легко найти в интернете. Если появится уведомление о невозможности активации защиты, значит, карта устарела. Необходимо обратиться в банковский офис с заявлением на перевыпуск.

Активация услуги «Мобильный банк»

Сервис немного напоминает 3D-Secure: при приобретении товаров на интернет-площадках на телефон высылают сообщение с кодом. Его указывают в специальном окошке.

Активирование «Мобильного банка»:

- В банкомат поместить платёжный инструмент.

- Пройти авторизацию.

- Найти в меню пункт «Подключить мобильный банк».

- Выбрать оптимальный тариф из появившегося списка.

- Подтвердить действие.

Опрос: довольны ли Вы качеством услуг предоставляемых Сбербанком в целом?

ДаНет

Проверка срока действия карты

На передней стороне банковского продукта обозначен период его действия. Если он истёк или подходит к концу, посетите ближайшее отделение финансового учреждения, чтобы получить новую карточку.

Другие способы решения проблемы

Если появилось уведомление, что нет данных для вашей аутентификации, сделайте звонок в колл-центр Сбербанка по номеру 900 (это бесплатно). Сообщите оператору о проблеме, и он активирует опцию «мобильный банк» для подключённого к услуге пластика.

Раньше владельцы карт, которые оказались заблокированы, получали через банкомат одноразовые пароли. Их использовали для подтверждения платежей в интернете. Этот способ отменили, так как информация легко попадала в руки мошенников.

Если при попытке оплатить что-либо через интернет вы получили оповещение: «к сожалению, нет ваших данных для аутентификации» и не знаете, что это значит и что делать, не паникуйте. Система может блокировать платёж, так как невозможно подтвердить вашу личность. Пластик не предназначен для подобных расчётов или не действует опция «мобильный банкинг». Позвоните в колл-центр Сбербанка и сообщите оператору о проблеме.

Что такое идентификация?

Предположим, что есть определенная система или база данных, где содержится ряд из параметров (идентификаторов), например:

- ID пользователя;

- ФИО (фамилия, имя и отчество);

- номер телефона;

- IMEI-устройства;

- адрес электронной почты;

- логин (никнейм);

- реквизиты банковской карты;

- номер автомобиля;

- серийный номер (штрих-код);

- трек-номер;

- смарт-карта;

- адрес веб-сайта;

- и т. д.

Каждый раз, когда что-либо покупаете в Интернете, где-либо регистрируетесь, Вы получаете идентификатор — определенный параметр позволяющий взаимодействовать с системой. Как правило, он является уникальным — не пересекается с другими информационными системами, участниками и пользователями. Таким образом, при необходимости получить доступ к системе или узнать какие-либо сведения, потребуется предоставить один или несколько идентификаторов. Исходя из этого, можно сказать, что идентификации — процесс позволяющий однозначно определить (распознать) субъект или объект, по его идентификатору, в той или иной системе.

Для большего понимания давайте рассмотрим на примере простой ситуации. Вы находитесь дома, занимаетесь своими делами: смотрите фильмы для взрослых, делаете физические упражнения или читаете статью про кибербезопасность на моём сайте. В один момент Вы слышите звонок в дверь, прекращаете заниматься своей деятельностью и направляетесь открывать. Подойдя к двери смотрите в глазок, но никого не видите, спрашиваете: «Кто там?» и слышите в ответ: «Это я, ИМЯ человека!». Имя человека по ту стороны двери, в данной ситуации, является идентификатором. Правильный или неправильный ответ на вопрос — процесс идентификации.

Рассмотрим на примере другой ситуации. Вы совершаете звонок в банк с целью получить какую-либо информацию по Вашей банковской карте. Сотрудник, отвечающий на Ваш звонок, прежде чем предоставить информацию, обязан Вас идентифицировать. Помимо номера телефона, он может запросить у Вас другой идентификатор, например, номер банковской карты или ФИО. Ваш ответ, в данном случае — идентификация.

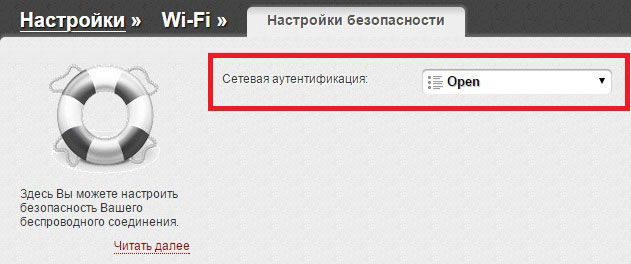

Какую сетевую идентификацию выбрать

Многие задумываются над тем, какую сетевую идентификацию выбрать, ведь их существует несколько типов. Для начала нужно определиться с любой из них. На основе полученных сведений каждый решает самостоятельно, на каком варианте остановиться. Одним из самых новых стандартов сетевой аутентификации является IEEE 802.1х. Он получил широкую поддержку практически у всех девелоперов оборудования и разработчиков программного обеспечения. Этот стандарт поддерживает 2 метода аутентификации: открытую и с использованием пароля (ключа). В случае с открытым методом одна станция может подключиться к другой без необходимости авторизации. Если вас не устраивает это, то необходимо утилизировать метод с использованием ключа. В случае с последним вариантом пароль шифруется одним из методов:

- WEP;

- WPA-персональная;

- WPA2-персональная.

Наиболее подходящий вариант можно установить на любом роутере.

Переходим к настройкам маршрутизатора

Даже неподготовленный пользователь без проблем произведёт все необходимые конфигурации. Чтобы начать настройку прибора, необходимо подключить его к персональному компьютеру при помощи кабеля. Если это действие выполнено, то откройте любой веб-обозреватель и в адресной строке наберите http://192.168.0.1, затем нажмите Enter. Указанный адрес подходит практически для любого девайса, но более точную информацию можно прочитать в инструкции. Кстати, это действие как раз и является аутентификацией, после прохождения которой вы получаете доступ к закрытой информации вашего роутера. Вы увидите запрос на вход в интерфейс, который поможет выполнить необходимые настройки. Если логин и пароль никто не менял, то по умолчанию практически во всех моделях от различных компоновщиков используется слово admin в обоих полях. Купленный маршрутизатор имеет открытую беспроводную сеть, так что к ней могут подключиться все желающие. В том случае, если вас это не устраивает, её необходимо защитить.

Защищаем беспроводную сеть

В различных моделях названия меню и подменю могут отличаться. Для начала нужно зайти в меню роутера и выбрать настройку беспроводной сети Wi-Fi. Указываем имя сети. Его будут видеть все беспроводные устройства, которые необходимо подключить к прибору. Далее нам необходимо выбрать один из методов шифрования, список которых приведён выше. Мы рекомендуем эксплуатировать WPA2-PSK. Указанный режим является одним из самых надёжных и универсальных. В соответствующем поле нужно вписать придуманный вами ключ. Он будет использоваться для подключения к беспроводной сети девайса вашими устройствами (смартфонами, ноутбуками, планшетами и другими гаджетами). После того как все вышеперечисленные действия будут выполнены, беспроводная сеть будет полностью защищена от несанкционированного подключения к ней. Никто не сможет пользоваться вашим трафиком, не зная пароля аутентификации.

Чтобы устанавливаемый пароль смог максимально защитить вашу сеть от несанкционированного подключения, он должен состоять из достаточно большого количества символов. Рекомендуется использовать не только цифры, но и буквы верхнего и нижнего регистров.

Особенности систем

В открытой сетевой среде стороны не имеют доверенного маршрута, а это говорит о том, что в общем случае информация, передаваемая субъектом, может в конечном итоге не совпадать с информацией, полученной и используемой при проверке подлинности. Требуется обеспечение безопасности активного и пассивного прослушивания сети, то есть защита от корректировки, перехвата или воспроизведения различных данных. Вариант передачи паролей в открытом виде является неудовлетворительным, и точно так же не может спасти положение и шифрование паролей, так как им не обеспечивается защита от воспроизведения. Именно поэтому сегодня используются более сложные протоколы аутентификации.

Надежная идентификация имеет трудности не только по причине различных сетевых угроз, но еще и по целому ряду других причин. В первую очередь практически любые аутентификационные сущности могут похищаться, подделываться или выведываться. Также присутствует определенное противоречие между надежностью используемой системы, с одной стороны, и удобствами системного администратора или пользователя — с другой. Таким образом, из соображения безопасности требуется с некоторой частотой запрашивать у пользователя повторное введение его аутентификационной информации (так как вместо него может уже сидеть какой-нибудь другой человек), а это не только создает дополнительные хлопоты, но еще и значительно увеличивает шанс на то, что кто-то может подсматривать ввод информации. Помимо всего прочего, надежность средства защиты существенно сказывается на его стоимости.

Современные системы идентификации и аутентификации поддерживают концепцию единого входа в сеть, что в первую очередь позволяет удовлетворять требования в плане удобства для пользователей. Если стандартная корпоративная сеть имеет множество информационных сервисов, предусматривающих возможность независимого обращения, то в таком случае многократное введение личных данных становится чересчур обременительным. На данный момент пока еще нельзя сказать, что использование единого входа в сеть считается нормальным, так как доминирующие решения еще не сформировались.

Отдельное внимание стоит уделить тому, что используемый сервис может быть выбран в качестве объекта атаки на доступность. Если конфигурация системы выполнена таким образом, чтобы после некоторого числа неудачных попыток возможность ввода была заблокирована, то в таком случае злоумышленниками может останавливаться работа легальных пользователей путем буквально нескольких нажатий клавиш

Аутентификация через единую точку входа (SSO)

Метод Single Sign On. Существуют различные реализации. Рассмотрим на примере Google Accounts. Когда логинишься в одном Google-сервисе, например Gmail, а потом получаешь доступ к остальным Google-сервисам без аутентификации, то ты пользуешься единую точку входа от Google. Удобно не правда ли? Процедура аутентификации на Google Accounts (SSO):

- Пользователь входит в один из сервисов Google.

- Пользователь получает сгенерированную в Google Accounts куку.

- Пользователь идёт в другой продукт Google.

- Пользователь снова перенаправляется в Google Accounts.

- Google Accounts видит, что пользователю уже присвоена кука, и перенаправляет пользователя в запрошенный продукт.

В этой процедуре используется три сущности:

- user

- identity provider

- service provider

Пользователь вводит пароль (или аутентифицируется иначе) у поставщика идентификационной информации (identity provider, IDP), чтобы получить доступ к поставщику услуги (service provider (SP). Пользователь доверяет IDP, и SP доверяет IDP, так что SP может доверять пользователю.

Двухфакторная (2FA — двухэтапная) аутентификация

Например, во многих кошельках для хранения криптовалюты, и прочих сервисах связанных с доступом к деньгам, двухфакторная аутентификация сводится к следующему:

- Первым этапом проверки подлинности служит обычный вход с помощью логина и пароля (многоразового, т.е. постоянного, не меняющегося на протяжении какого-то времени).

- А вот второй этап обычно сводится к вводу еще и одноразового пароля (при следующем входе он будет уже другой). Эти пароли сообщаются непосредственно в процессе входа в систему и передают пользователю обычно так:

- В СМС-сообщении на ваш мобильный телефон, но иногда эти одноразоваые пароли могут присылать на электронную почту или в ваш телеграм.

-

С помощью специально предназначенного для этого приложения, которое устанавливается на мобильный телефон и проходит привязку к данному сервису. Чаще всего для этой цели используют Google Authenticator или Authy (их еще называют 2FA-токены).

Что это дает? Существенное повышение безопасности и снижение риска аутентификации вместо вас мошенников. Дело в том, что перехватить одноразовый пароль намного сложенее, чем узнать пароль многоразовый. К тому же, получить доступ к мобильному телефону (да и просто узнать его номер) намного сложнее, чем покопаться у вас на компьютере или в электронной почте.

Но это лишь один из примеров двухфакторной аутентификации (2FA). Возьмем уже упоминавшиеся выше банковские карты. Тут тоже используется два этапа — проверка подлинности с помощью устройства (идентификационного кода на карте) и с помощью ввода личного пароля (пинкода).

Еще пример из фильмов, когда сначала вводят код доступа, а потом идет проверка сетчатки глаза или отпечатка пальца. По идее, можно сделать и три этапа, и четыре, и пять. Все определяется целесообразностью соблюдения компромисса (что это такое?) между обострившейся паранойей и разумным числом проверок, которые в ряде случаев приходится проходить довольно часто.

В большинстве случаев хватает совмещения двух факторов и при этом не доставляет очень уж больших неудобств при частом использовании.

Аутентификация и ее разновидности

Существует весьма и весьма много разных вариаций аутентификации. Таким образом выделяются несколько разных ее уровней:

- Слив данных не несет за собой никаких серьезных следствий ни для Интернет-источника, ни для самого пользователя. Обычно в таких ситуациях используют многоразовый пароль.

- Утечка информации приведет к серьезным последствиям, а может даже и проблемам, поэтому в таком случае нужна более жесткая аутентификация. Ее можно обеспечить: одноразовыми паролями, дополнительной проверкой в виде кода при попытке авторизации.

Исходя из вышеперечисленной информации можно сказать, что абсолютно любую вариацию аутентификации можно разделить на взаимную и одностороннюю.

Базовая

Это самый простой вид. Информацию пользователя можно легко рассекретить, потому что пользовательские данные входят в состав запроса в интернете. Обычно не рекомендуется использовать эту вариацию даже в случае, если данные не несут абсолютно никакой существенной информации как для Интернет-ресурса, так и для пользователя. Эта нелюбовь к способу обусловливается тем, что большая часть пользователей интернета используют на всех платформах, где они зарегистрированы, один и тот же пароль. Поэтому у перехватчика информации будет высокая вероятность получить пароль от кредитной карточки или другого важнейшего Интернет-ресурса.

Дайджест

Данный вид работает на основе передачи данных в хэшированном состоянии. Ко всем паролям прикрепляется строчка, состоящая из различных символов. Так как хэш постоянно обновляется, это не дает перехватчику раскрыть данные, ведь каждое новое подключение образует новое значение пароля. Этот вид аутентификации используют большинство крупнейших браузеров в интернете.

HTTPS

Данный протокол позволяет шифровать абсолютно все данные, которые передаются между сервисом и интернет-клиентом. Единственным недостатком данного способа является замедление скорости интернета, то есть сайт грузит значительно дольше.

С использованием файлов Cookies

Небольшой массив данных, получивший название «Куки» располагается на компьютере пользователя. В процессе каждой попытки подключиться к ресурсу браузер посылает файлы Cookies в виде одной из частей HTTP-запроса. Эта технология используется в интернете очень часто.

Таким образом выделяются три наиболее популярные вариации аутентификаций. Их достаточно много, но эти – самые часто используемые

В информатике

Аутентификация – проверка подлинности пользователя. Данная процедура достоверно определяет, что пользователь является именно тем, за кого себя выдает. Обычно в этом процессе проверяемая сторона предоставляет проверяющей какую-либо информацию, известную только им, и никому кроме. К примеру, пароль.

3DS

Особый вид защиты, представляющий собой защищенный протокол пользователя, путем ввода пароля двухфакторной авторизации. Главной задачей этой технологии является повышение безопасности проведения какой-либо сделки. При использовании такой аутентификации резко снижается вероятность использование кредитной карты без ведома ее владельца. Самой первой платежной системой, начавшей использовать данную технологию, является VISA. Остальные же, на ее примере, подключили ее уже после. Но даже такую, казалось бы, идеальную технологию, используют далеко не все магазины

Выводы

Использование двухфакторной аутентификации становится фактически стандартном для критических бизнес-приложений. Драйвером развития рынка двухфакторной аутентификации остаются риски несанкционированного доступа к данным и критическим для бизнеса информационным системам.

ESET Secure Authentication 2.8 позволяет применять двухфакторную аутентификацию для входа в операционную систему Windows, входа в облачные сервисы, доступа к VPN и VDI-системам организации. Также при помощи дополнительных модулей можно защищать вход в операционные системы семейства macOS и Linux, и программные продукты собственной разработки.

Можно отметить, что продукт прост в установке и настройке, а модульная структура помогает более рационально использовать его для постепенного внедрения двухфакторной аутентификации для различных задач.

Достоинства:

- Клиентская часть продукта поддерживает распространенные мобильные платформы, такие как: iOS с 8 до 12 версии; Android с версии 4.1 до 9.0 и с Windows Phone 8.1 до Windows 10 Mobile.

- Простота использования клиентской части продукта.

- Легкость интеграции продукта в существующую инфраструктуру организации.

- Модульная структура продукта позволяет добавлять двухфакторную аутентификацию только в необходимые процессы.

- Выбор наиболее удобного для пользователя способа получения одноразового пароля: при помощи SMS или e-mail или же при помощи мобильного приложения.

- Применение push‑сообщений в качестве второго фактора защиты при аутентификации пользователей.

- Поддержка любых аппаратных токенов, работающих по стандарту OATH (Open Authentication) HOTP.

- Набор средств разработки SDK и API для интеграции с со сторонними приложениями и ОС, отличными от Windows.

- Бесплатная круглосуточная поддержка продукта.

Недостатки: