Запуск и пересмотр результатов проверки автономной версии защитника (майкрософт)run and review the results of a microsoft defender offline scan

Содержание:

- Comparison of settings and functions of the old app and the new app

- Audacity для Windows на Русском языке

- Интеграция с центром безопасности AzureIntegration with Azure Security Center

- Добавление индикатора для блокирования или разрешения файлаAdd indicator to block or allow a file

- Как отключить?

- Использование сторонних антивирусов

- Восстановление файла из карантинаRestore file from quarantine

- Способы просмотра характеристик ПК

- Устройства блокирование доступа сотрудника с помощью групповой политикиOffboard devices using Group Policy

- Как пользоваться Защитником Windows?

- Сравнение параметров и функций старого и нового приложенияComparison of settings and functions of the old app and the new app

Comparison of settings and functions of the old app and the new app

All of the previous functions and settings from the Windows Defender app (in versions of Windows 10 before version 1703) are now found in the new Windows Security app. Settings that were previously located in Windows Settings under Update & security > Windows Defender are also now in the new app.

The following diagrams compare the location of settings and functions between the old and new apps:

| Item | Windows 10, before version 1703 | Windows 10, version 1703 and later | Description |

|---|---|---|---|

| 1 | Update tab | Protection updates | Update the protection (Security intelligence) |

| 2 | History tab | Scan history | Review threats that were quarantined, removed, or allowed |

| 3 | Settings (links to Windows Settings) | Virus & threat protection settings | Enable various features, including Real-time protection, Cloud-delivered protection, Advanced notifications, and Automatic ample submission |

| 4 | Scan options | Advanced scan | Run a full scan, custom scan, or a Microsoft Defender Offline scan |

| 5 | Run a scan (based on the option chosen under Scan options | Quick scan | In Windows 10, version 1703 and later, you can run custom and full scans under the Advanced scan option |

Audacity для Windows на Русском языке

Интеграция с центром безопасности AzureIntegration with Azure Security Center

Защитник для конечной точки может интегрироваться с центром безопасности Azure для предоставления исчерпывающего решения для защиты Windows Server.Defender for Endpoint can integrate with Azure Security Center to provide a comprehensive Windows server protection solution. Благодаря этой интеграции центр безопасности Azure может использовать Powering Defender для конечной точки для обеспечения улучшенного обнаружения угроз для серверов Windows.With this integration, Azure Security Center can leverage the power of Defender for Endpoint to provide improved threat detection for Windows Servers.

В этой интеграции включены следующие возможности:The following capabilities are included in this integration:

-

Автоматическое интегрированное подключение — защитник конечных точек автоматически включается на серверах Windows, которые подключены к центру безопасности Azure.Automated onboarding — Defender for Endpoint sensor is automatically enabled on Windows Servers that are onboarded to Azure Security Center. Дополнительные сведения о выставлении настольных систем в центре безопасности Azure можно найти в разделе встроенное по для Microsoft Azure Security Standard для усиления безопасности.For more information on Azure Security Center onboarding, see Onboarding to Azure Security Center Standard for enhanced security.

Примечание

Автоматическое выставление на серверное подключение применимо только для Windows Server 2008 R2 SP1, Windows Server 2012 R2 и Windows Server 2016.Automated onboarding is only applicable for Windows Server 2008 R2 SP1, Windows Server 2012 R2, and Windows Server 2016.

-

Серверы Windows, отслеживаемые центром безопасности Azure, также будут доступны в защитнике для конечной точки — центр безопасности для Endpoint-Azure легко подключается к защитнику для клиента конечной точки, обеспечивая единое представление для каждого клиента и сервера.Windows servers monitored by Azure Security Center will also be available in Defender for Endpoint — Azure Security Center seamlessly connects to the Defender for Endpoint tenant, providing a single view across clients and servers. Кроме того, на консоли центра безопасности Azure будут доступны защитники для уведомлений конечной точки.In addition, Defender for Endpoint alerts will be available in the Azure Security Center console.

-

Исследование серверов: пользователи центра безопасности Azure могут получить доступ к центру безопасности защитника Майкрософт, чтобы детально исследовать возможности обнаружения возможных нарушений.Server investigation — Azure Security Center customers can access Microsoft Defender Security Center to perform detailed investigation to uncover the scope of a potential breach.

Важно!

- Если для наблюдения за серверами используется центр безопасности Azure, то защитник для клиента конечной точки автоматически создается (в США для пользователей в США — в ЕС для Европейского и Великобритании пользователей).When you use Azure Security Center to monitor servers, a Defender for Endpoint tenant is automatically created (in the US for US users, in the EU for European and UK users).Данные, собираемые защитником для конечной точки, хранятся в географическом расположении клиента, как указано в процессе подготовки.Data collected by Defender for Endpoint is stored in the geo-location of the tenant as identified during provisioning.

- Если вы используете защитник для конечной точки перед использованием центра безопасности Azure, ваши данные будут храниться в том месте, которое вы указали при создании клиента, даже если вы интегрируется с центром безопасности Azure позже.If you use Defender for Endpoint before using Azure Security Center, your data will be stored in the location you specified when you created your tenant even if you integrate with Azure Security Center at a later time.

- После настройки изменить место хранения данных будет невозможно.Once configured, you cannot change the location where your data is stored. Если вам нужно перенести данные в другое место, вам нужно обратиться в службу поддержки Майкрософт для сброса клиента.If you need to move your data to another location, you need to contact Microsoft Support to reset the tenant. Наблюдение за конечными точками сервера с использованием этой интеграции отключено для пользователей Office 365 GCC.Server endpoint monitoring utilizing this integration has been disabled for Office 365 GCC customers.

Добавление индикатора для блокирования или разрешения файлаAdd indicator to block or allow a file

Можно предотвратить дальнейшее распространение атаки в вашей организации, блокировав потенциально вредоносные файлы или потенциально вредоносную программу.You can prevent further propagation of an attack in your organization by banning potentially malicious files or suspected malware. Если вы знаете потенциально вредоносный переносной исполняемый (PE) файл, вы можете заблокировать его.If you know a potentially malicious portable executable (PE) file, you can block it. Эта операция будет препятствовать ее чтению, написанию или выполнению на устройствах в вашей организации.This operation will prevent it from being read, written, or executed on devices in your organization.

Важно!

-

Эта функция доступна в том случае, если ваша организация использует антивирусную программу «защитник Майкрософт» и включена защита от облачной доставки.This feature is available if your organization uses Microsoft Defender Antivirus and Cloud–delivered protection is enabled. Дополнительные сведения можно найти в разделе Управление доставкой по облаку.For more information, see Manage cloud–delivered protection.

-

Версия клиента для защиты от вредоносных программ должна быть 4.18.1901. x или более поздней.The Antimalware client version must be 4.18.1901.x or later.

-

Эта функция предназначена для предотвращения загрузки из Интернета потенциально вредоносных программ (или потенциально вредоносных файлов).This feature is designed to prevent suspected malware (or potentially malicious files) from being downloaded from the web. Сейчас поддерживаются только PE-файлы, в том числе файлы .exe и .dll files.It currently supports portable executable (PE) files, including .exe and .dll files. Охват будет расширен со временем.The coverage will be extended over time.

-

Это действие отклика доступно для устройств в Windows 10 версии 1703 или более поздней.This response action is available for devices on Windows 10, version 1703 or later.

-

Функцию Allow или Block невозможно выполнить для файлов, если классификация файла находится в кэше устройства, прежде чем выполнять действие разрешить или блокировать.The allow or block function cannot be done on files if the file’s classification exists on the device’s cache prior to the allow or block action.

Примечание

Чтобы вы смогли выполнить это действие, PE – файл должен находиться на временной шкале устройства.The PE file needs to be in the device timeline for you to be able to take this action.

Между моментом выполнения действия и блокированным файлом может возникнуть задержка в несколько минут.There may be a couple of minutes of latency between the time the action is taken and the actual file being blocked.

Включение функции блокировки файлаEnable the block file feature

Чтобы начать блокирование файлов, необходимо включить параметр блокировать или разрешить в разделе Параметры.To start blocking files, you first need to turn the Block or allow feature on in Settings.

Разрешение или блокирование файлаAllow or block file

Когда вы добавляете хэш индикатора для файла, вы можете создать оповещение и заблокировать файл каждый раз, когда устройство в вашей организации попытается запустить его.When you add an indicator hash for a file, you can choose to raise an alert and block the file whenever a device in your organization attempts to run it.

Файлы, автоматически блокируемые индикатором, не будут отображаться в центре поддержки файлов, но они будут отображаться в очереди «оповещения».Files automatically blocked by an indicator won’t show up in the files’s Action center, but the alerts will still be visible in the Alerts queue.

Дополнительные сведения о том, как блокировать и обрабатывать оповещения для файлов, вы увидите в разделе Управление индикаторами .See manage indicators for more details on blocking and raising alerts on files.

Чтобы прекратить блокирование файла, удалите индикатор.To stop blocking a file, remove the indicator. Это можно сделать с помощью действия изменить индикатор на странице профиля файла.You can do so via the Edit Indicator action on the file’s profile page. Это действие будет отображаться в той же области, в которой была добавлена команда » добавить индикатор «, до того как вы добавите индикатор.This action will be visible in the same position that the Add Indicator action was, before you added the indicator.

Вы также можете изменить индикаторы на странице » Параметры » в Rulesразделе » > индикаторыправил».You can also edit indicators from the Settings page, under Rules > Indicators. Индикаторы перечислены в этой области по хэшу соответствующего файла.Indicators are listed in this area by their file’s hash.

Как отключить?

В 7 версии ОС

Отключение Защитника значительно более сложная задача, нежели его включение. Вызвано это соображениями безопасности, дабы вредоносное ПО не смогло отключить утилиту за пользователя.

Для отключения необходимо провести следующие действия:

- Взываем меню «Пуск» и в строке поиска найти и запустить «Панель управления».

- В «Панели управления» находим и запускаем пункт «Защитник Windows».

- В открывшемся окне выбираем пункт «Программы», а затем «Параметры».

- В меню слева стороны кликаем на строку «Защита в реальном времени». Снимаем соответствующую галочку.

- Далее в меню выбираем пункт «Администратор» и снимаем галочку с пункта «Использовать эту программу».

- Нажимаем кнопку «Сохранить». Система оповестит вас, что защита была снята. Игнорируем сообщение.

Важно! Вышеперечисленные действия необходимы для одноразового отключения утилиты.

Для того, чтобы убрать её из автоматического запуска необходимо провести дополнительные действия:

- Открываем окно «Выполнить». Сделать это можно через «Пуск» или сочетанием клавиш Win+R.

- В текстовое поле открывшегося окна вводим команду «services.msc» и нажимаем «Ок». Данное действие открывает меню «Службы».

- В списке находим пункт «Защитник Windows» и открываем.

- В открывшемся окне находим пункт «Тип запуска» и меняем его значение на «Отключена».

- Для того, чтобы не получать уведомления о том, что программа не работает открываем «Центр поддержки». В окне находим и кликаем на пункт «Не получать больше сообщения на тему: «о защите от шпионских программ и прочего вредоносного кода».

В 10 версии ОС

В 10 версии операционной системы отключение Защитника было ещё более усложнено. Одноразовое отключение производится следующими действиями:

- В правой части панели управления находим значок в форме щита. Он может быть расположен как прямо на панели, так и в меню выпадающем при нажатии на стрелку. Кликаем на него.

- В открывшемся окне выбираем пункт «Защита от вирусов и угроз» и далее кликаем на гиперссылку «Параметры защиты от вирусов и других угроз».

- Все имеющиеся в меню переключатели переводим в выключенное положение.

- Для того, чтобы не получать уведомления об отключенном Защитнике жмём на кнопку «Закрыть» рядом с восклицательным знаком и надписью «Облачная защита отключена. Устройство может быть уязвимым».

Важно! Описанные выше действия отключают Защитник до следующей перезагрузки компьютера.

Чтобы произвести отключение навсегда необходимо совершить дополнительные действия:

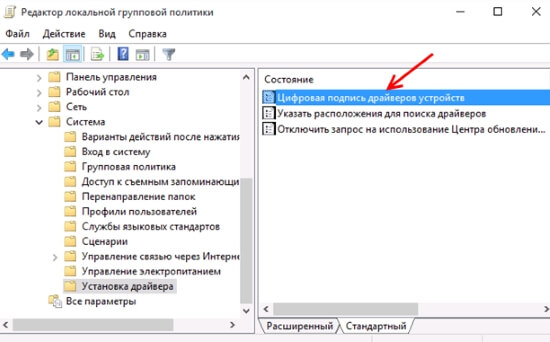

- Запускаем меню «Выполнить» через «Пуск» или комбинацией клавиш Win+R.

- В текстовое поле открывшегося окна вводим команду «gpedit.msc» и нажимаем «Ок». Это действие откроет службу «Редактор локальной групповой политики».

- В меню навигации слева открываем раскрываем древо в заданной последовательности: «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Антивирусная программа «Защитник Windows».

- При нажатии на последний пункт в меню справа появится список в котором нужно найти пункт «Выключить антивирусную программу «Защитник Windows».

- Двойным кликом открываем заданный пункт, после чего в открывшемся окне меняем значение переключателя на параметр «Включено».

- Применяем все изменения.

Внимание! Если вы используете Home версию операционной системы вторую часть инструкции выполнить не удастся. Связано это с тем, что в данной версии нет «Редактора локальной групповой политики».. В этом случае можно использовать другой способ:

В этом случае можно использовать другой способ:

- Запускаем меню «Выполнить» через «Пуск» или комбинацией клавиш Win+R.

- Вводим в текстовое поле команду «regedit». Выполнив это действие, вы откроете «Редактор реестра».

- В меню навигации раскрываем древо в такой последовательности: «Компьютер», «HKEY_LOCAL_MACHINE», «SOFTWARE», «Policies», «Microsoft», «Windows Defender».

- После нажатия на последний пункт из списка в меню справа производим клик правой кнопкой мыши. Выбираем пункт «Создать», «Параметр DWORD (32 бита)». Открываем созданный параметр левой кнопкой мыши.

- Название параметра указываем как «DisableAntiSpyware», а в пункте значения ставим цифру 1.

- Применяем все изменения и перезагружаем компьютер.

Использование сторонних антивирусов

Если ни один из способов того, как включить антивирус на Windows 10 не сработал, это могут быть последствия вредоносных программ. Для того чтобы побороть их негативное влияние нужно установить антивирусное программное обеспечение от сторонних разработчиков. Самыми известными и эффективными на рынке сегодня являются такие продукты:

Dr. Web или, по-народному — Доктор Веб. Имеет бесплатную версию, которая не требует установки и называется CureIt! Хорошо справляется как с отражением сетевых атак, надёжно прикрывая всевозможные порты доступа, так и с регулярным сканированием файловой системы на наличие вирусов, malware, spyware и других видов вредного ПО. Регулярно обновляется.

Продукты Kaspersky Lab. Отличаются, кроме всего прочего, большими системными требованиями. Чтобы устройство, на котором установлена одна из версий антивируса, работало с той же скоростью что и без него, нужны серьёзные аппаратные мощности. Достаточно надёжны для ежедневной защиты, имеют большое количество полезных функций и режимов сканирования. Отдельным бонусом идут бесплатные утилиты для разовой проверки, дешифраторы для популярных версий вирусов-крипторов и находящийся в свободном доступе образ антивирусного LiveCD на основе Linux.

Avast — имеет как бесплатную, так и платную версию. Отличаются они только наличием специфических функций вроде слежения за электронной почтой, что бывает полезно, если в письме прислали шифровальщик в виде прикреплённого файла Excel с макросами. К сожалению, от недавних эпидемий вирусов Petya, NotPetya и WannaCry эта функция не показала себя с хорошей стороны. Пробная двухмесячная лицензия на платную версию даётся за регистрацию аккаунта на официальном сайте.

Продукты компании ESET. Есть несколько версий, среди них нет ни одной бесплатной. Для домашних пользователей будет вполне достаточно NOD32, который обладает всеми базовыми функциями

Организации и крупные компании могут обратить внимание на два других продукта — Smart Security и Endpoint Protection. Они намного более продвинуты и успешно обнаруживают большинство вирусов если не с помощью постоянно обновляемой базы, то прибегая к эвристике.

Norton Security — как и Доктор Веб является одним из самых старых антивирусов, до сих пор, присутствующих на рынке

Именно этот продукт успешно отражал атаки описанных выше шифровальщиков в самый разгар эпидемии. К сожалению, с уже зашифрованной информацией он сделать ничего не смог в большинстве случаев.

Рассматривать такие продукты, как Panda Antivirtus, AVG, а также украинский Zillya! Antivirus особого смысла нет. Все они имеют низкую эффективность, не обладают достаточным набором свойств и известны ложными срабатываниями. Кроме того, каждый из них очень прожорлив и нерационально использует системные ресурсы.

Рассматривать такие продукты, как Panda Antivirtus, AVG, а также украинский Zillya! Antivirus особого смысла нет. Все они имеют низкую эффективность, не обладают достаточным набором свойств и известны ложными срабатываниями. Кроме того, каждый из них очень прожорлив и нерационально использует системные ресурсы.

При использовании или даже удалении одного из указанных продуктов может возникнуть ошибка 577 с формулировкой, говорящей о том, что запуск Защитника невозможен. Это бывает не только из-за того, что Defender обнаруживает присутствие другого похожего по возможностям продукта.

Если такая ошибка возникает в первом случае, скорее всего, беспокоиться не стоит. Это нормальное поведение программы и можно ограничиться выставлением метода её запуска в «Службах» на ручной. Это можно сделать, набрав в поисковой строке Windows слово «службы», найдя в списке доступных «Защитник» и в выпадающем меню «Тип запуска» выбрав «Вручную» или «Отключено». Стоит не забыть потом, после удаления, включить его обратно как в службах, так и одним из способов, приведённых выше.

Originally posted 2018-04-30 05:05:44.

Восстановление файла из карантинаRestore file from quarantine

Можно восстановить предыдущую версию и удалить файл из карантина, если после исследования определено, что он чист.You can roll back and remove a file from quarantine if you’ve determined that it’s clean after an investigation. На каждом устройстве, на котором помещен файл, выполните следующую команду:Run the following command on each device where the file was quarantined.

-

Откройте на устройстве командную строку с повышенными привилегиями:Open an elevated command–line prompt on the device:

a.a. В меню Пуск введите cmd;Go to Start and type cmd.

б.b. Щелкните правой кнопкой мыши Командная строка и выберите Запустить от имени администратора.Right–click Command prompt and select Run as administrator.

-

Введите указанную ниже команду и нажмите клавишу Ввод.Enter the following command, and press Enter:

Примечание

В некоторых сценариях ThreatName может выглядеть так: EUS: Win32/CustomEnterpriseBlock! CL.In some scenarios, the ThreatName may appear as: EUS:Win32/CustomEnterpriseBlock!cl.

Защитник для конечной точки восстановит все пользовательские заблокированные файлы, которые были помещены на карантин на этом устройстве за последние 30 дней.Defender for Endpoint will restore all custom blocked files that were quarantined on this device in the last 30 days.

Важно!

Файл, помещенный в карантин в виде возможной сетевой угрозы, может быть недоступен для восстановления.A file that was quarantined as a potential network threat might not be recoverable. Если пользователь попытается восстановить файл после появления карантина, этот файл может быть недоступен.If a user attempts to restore the file after quarantine, that file might not be accessible. Это может быть вызвано тем, что у системы больше нет сетевых учетных данных для доступа к файлу.This can be due to the system no longer having network credentials to access the file. Как правило, это результат временного входа в систему или общую папку, а также срок действия маркеров доступа.Typically, this is a result of a temporary log on to a system or shared folder and the access tokens expired.

Способы просмотра характеристик ПК

Устройства блокирование доступа сотрудника с помощью групповой политикиOffboard devices using Group Policy

По соображениям безопасности срок действия пакета, используемого для блокирование доступа сотрудника устройств, истекает через 30 дней после того, как будет загружена Дата его загрузки.For security reasons, the package used to Offboard devices will expire 30 days after the date it was downloaded. Недействительные пакеты отключения, отправленные на устройство, будут отклонены.Expired offboarding packages sent to a device will be rejected. При скачивании пакета отключения вы получите уведомление о дате окончания срока действия пакетов. Кроме того, эта дата будет включена в имя пакета.When downloading an offboarding package you will be notified of the packages expiry date and it will also be included in the package name.

Примечание

В то же время не следует разворачивать политики для встроенного и выключенного устройства на одном устройстве, иначе это приведет к непредсказуемым конфликтам.Onboarding and offboarding policies must not be deployed on the same device at the same time, otherwise this will cause unpredictable collisions.

-

Получение пакета отключения от центра безопасности защитника (Майкрософт):Get the offboarding package from Microsoft Defender Security Center:

а.a. В области навигации выберите параметры отключения Settings > Offboarding.In the navigation pane, select Settings > Offboarding.

б.b. Выберите Windows 10 в качестве операционной системы.Select Windows 10 as the operating system.

в.c. В поле метод развертывания выберите пункт Групповая политика.In the Deployment method field, select Group policy.

г.d. Нажмите кнопку загрузить пакет и сохраните ZIP-файл.Click Download package and save the .zip file.

-

Извлеките содержимое ZIP-файла в общее место, доступное только для чтения, которое может быть доступно устройству.Extract the contents of the .zip file to a shared, read-only location that can be accessed by the device. У вас должен быть файл WindowsDefenderATPOffboardingScript_valid_until_ГГГГ-ММ-ДД.cmd.You should have a file named WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

-

Откройте консоль управления групповыми политиками, щелкните правой кнопкой мыши групповую политику, которую вы хотите настроить, а затем щелкните Изменить.Open the Group Policy Management Console (GPMC), right-click the Group Policy Object (GPO) you want to configure and click Edit.

-

В редакторе Управление групповыми политиками последовательно выберите пункты Конфигурация компьютера, Настройки и Параметры панели управления.In the Group Policy Management Editor, go to Computer configuration, then Preferences, and then Control panel settings.

-

Щелкните правой кнопкой мыши Запланированные задачи, наведите курсор на пункт Создать и щелкните Немедленная задача.Right-click Scheduled tasks, point to New, and then click Immediate task.

-

В открывшемся окне задачи перейдите на вкладку Общие . Выберите локальную СИСТЕМную учетную запись (BUILTIN\SYSTEM) в разделе Параметры безопасности.In the Task window that opens, go to the General tab. Choose the local SYSTEM user account (BUILTIN\SYSTEM) under Security options.

-

Выберите Выполнять вне зависимости от регистрации пользователя, а затем установите флажок Выполнять с наивысшими правами.Select Run whether user is logged on or not and check the Run with highest privileges check-box.

-

Откройте вкладку Действия и щелкните Создать…. Убедитесь, что в поле Действие выбран пункт Запустить программу.Go to the Actions tab and click New…. Ensure that Start a program is selected in the Action field. Введите имя и расположение общего файла WindowsDefenderATPOffboardingScript_valid_until_ГГГГ-ММ-ДД.cmd.Enter the file name and location of the shared WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd file.

-

Щелкните OK и закройте все открытые окна консоли управления групповыми политиками.Click OK and close any open GPMC windows.

Важно!

Отключение останавливает передачу данных датчиков на портал, но данные с устройства, в том числе ссылку на все оповещения, которые он имел, в течение 6 месяцев.Offboarding causes the device to stop sending sensor data to the portal but data from the device, including reference to any alerts it has had will be retained for up to 6 months.

Как пользоваться Защитником Windows?

Тут все довольно просто. В первой вкладке «Домой» пользовательского интерфейса антивируса можно вручную запустить проверку файлов на наличие вирусов. Всего предусмотрено три стандартных режима поиска вредоносных программ:

- Режим «Быстрая проверка». Сканирование наиболее вероятных объектов, которые чаще всего подвержены заражению вирусами (папки загрузок, размещения временных файлов браузеров и программ, пользовательские каталоги вроде «Рабочий стол», «Документы», «Музыка» и т.д.).

- Режим «Полная проверка». Сканирование всех файлов, хранящихся на жестких дисках и подключенных к компьютеру съемных накопителей, а также запущенных процессов и имеющих к ним отношение файлов.

- Режим «Особая проверка». Выборочное сканирование указанных пользователем локальных дисков и/или папок.

Обновление вирусных баз («определений», как они названы в Microsoft) производится обычно в автоматическом режиме, независимо от того, включена ли функция обновления Windows или нет. Но при необходимости эту операцию можно выполнить из вкладки «Обновить» нажатием кнопки «Обновление определений»:

И последняя вкладка — «Журнал». Здесь можно увидеть 3 раздела:

- «Объекты в карантине». Сюда помещаются вредоносные файлы, которые были изолированы (т.е. обезврежены), но не удалены с компьютера. Если вы считаете, что «Защитник Windows» «несправедливо отнесся» к какой-либо программе, посчитав ее вирусом, ее можно будет восстановить. Если же это в действительности вирус, его рекомендуется просто удалить.

- «Разрешенные объекты». Список файлов, исключенных пользователем из проверки антивирусом.

- «Все обнаруженные элементы». Тут и так все понятно.

Сравнение параметров и функций старого и нового приложенияComparison of settings and functions of the old app and the new app

Все предыдущие функции и параметры приложения защитника Windows (в версиях Windows 10 до версии 1703) теперь находятся в новом приложении для обеспечения безопасности Windows.All of the previous functions and settings from the Windows Defender app (in versions of Windows 10 before version 1703) are now found in the new Windows Security app. Параметры, которые ранее были расположены в параметрах Windows в разделе Обновление и безопасность > Защитник Windows, теперь также находятся в новом приложении.Settings that were previously located in Windows Settings under Update & security > Windows Defender are also now in the new app.

Следующие схемы сравнивают расположение параметров и функций в старом и новом приложении.The following diagrams compare the location of settings and functions between the old and new apps:

| ЭлементItem | Windows 10 до версии 1703Windows 10, before version 1703 | Windows 10, версия 1703 и более поздниеWindows 10, version 1703 and later | ОписаниеDescription |

|---|---|---|---|

| 1,11 | Вкладка ОбновлениеUpdate tab | Обновление защитыProtection updates | Обновление защиты (интеллектуальная анализ безопасности)Update the protection (Security intelligence) |

| 22 | Вкладка ЖурналHistory tab | Сканирование журналаScan history | Просмотрите угрозы, которые были помещены в карантин, удалены или разрешеныReview threats that were quarantined, removed, or allowed |

| Трехконтактный3 | Параметры (ссылки на Параметры Windows)Settings (links to Windows Settings) | Параметры защиты от вирусов и угрозVirus & threat protection settings | Включение различных функций, включая защиту в реальном времени, защиту на основе облака, расширенные уведомления и автоматическую отправку образцовEnable various features, including Real-time protection, Cloud-delivered protection, Advanced notifications, and Automatic ample submission |

| четырехпроцессорном4 | Параметры проверкиScan options | Расширенная проверкаAdvanced scan | Выполнение полной проверки, выборочной проверки или автономной проверки защитника (Майкрософт)Run a full scan, custom scan, or a Microsoft Defender Offline scan |

| 55 | Запустить проверку (на основе параметра, выбранного в разделе Параметры проверкиRun a scan (based on the option chosen under Scan options | Быстрая проверкаQuick scan | В Windows 10 версии 1703 и более поздних в режиме расширенной проверки можно запускать пользовательские и полные проверки.In Windows 10, version 1703 and later, you can run custom and full scans under the Advanced scan option |